Le RSA (des initiales des trois inventeurs de l'algorithme) ont réagi à la publication du NIST concernant le draft SP 800-90 A Rev 1 B et C et en particulier le CSPRNG Dual_EC_DRBG (Dual Elliptic Curve Deterministic Random Bit Generator).

Dual_EC_DRBG

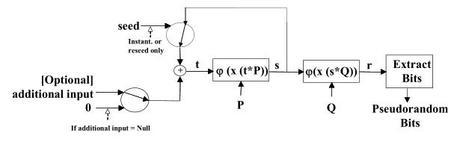

Je vais ici me concentrer sur le cas du Dual_EC_DRBG qui est susceptible d'être l'une des backdoors utilisées par la NSA. L'histoire dit (en dépit des nombreuses préoccupations concernant ce générateur) que RSA a pris les devants et a mis ce générateur par défaut. Les implications pour tous les produits utilisant RSA ou basés sur RSA sont terrifiantes. Dans le pire des cas, la NSA peut être en mesure d'intercepter les connexions SSL/TLS faites par des produits mis en œuvre avec BSAFE.

Alors pourquoi RSA choisirait le Dual_EC_DRBG par défaut ?

Non seulement Dual_EC_DRBG est très lent (ce qui a de grosses répercutions sur les performances) d'après des rapports de 2006 mais en 2007, Shumow et Ferguson ont évoqué la possibilité qu'il y ait une backdoor, ce qui a repoussé une majorité des cryptographes.

Et le pire est que RSA emploie un grand nombre de cryptographes très distingués! Il est donc très peu probable qu'ils soient passés à côté du Dual_EC_DRBG...

Là je ne spécule que sur le passé. Mais aujourd'hui, le CTO de RSA Sam Curry défend ce choix sous la pression. Et il essaye tant bien que mal... Voici quelques extraits de sa déclaration :

"Plenty of other crypto functions (PBKDF2, bcrypt, scrypt) will iterate a hash 1000 times specifically to make it slower."

En gros plus la génération d'un nombre aléatoire est lente mieux c'est d'après lui! Et il compare cela à des fonctions de hachage de mots de passe...

"Dual_EC_DRBG was an accepted and publicly scrutinized standard."

C'est d'ailleurs pour ça que tout le monde disait à l'époque de ne pas l'utiliser...

Et j'en passe...

Tout ça pour vous dire que RSA a recommandé aux développeurs de ne plus utiliser la backdoor Dual_EC_DRBG. A vos audits!