LogoFAIL permet des attaques à distance en exploitant des navigateurs, des lecteurs multimédias et d’autres applications non corrigés

Qu’est-ce qui vient de se passer? Les chercheurs ont détaillé une attaque de firmware de validation de principe qui peut affecter presque tous les appareils Windows et Linux existants de pratiquement tous les fournisseurs de matériel. Bien que l’on pense que les vulnérabilités existent dans le logiciel UEFI depuis des décennies, l’attaque n’a été soulignée qu’en début de semaine lors de la Black Hat Security Conference à Londres.

Nommé « LogoFAIL » par les chercheurs qui l’ont créé, l’exploit serait très simple à mettre en œuvre, laissant potentiellement les utilisateurs vulnérables aux attaques à distance d’acteurs malveillants. Il s’agit d’une combinaison d’environ deux douzaines de vulnérabilités qui n’ont été découvertes que récemment par les chercheurs en cybersécurité, mais qui existent probablement dans pratiquement tous les UEFI des principaux fournisseurs depuis des années.

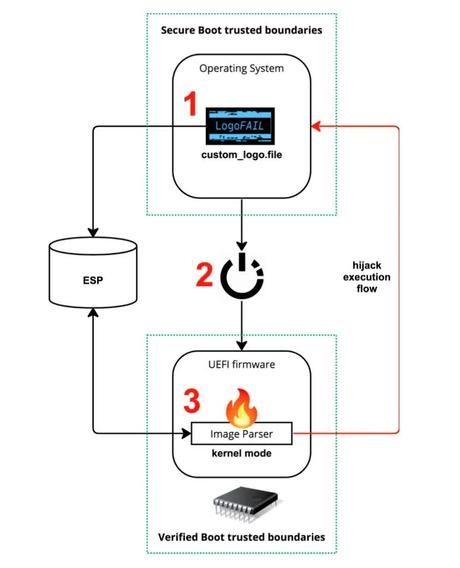

Selon les chercheurs, LogoFAIL permet aux attaquants de remplacer les logos légitimes des constructeurs OEM par des images malveillantes identiques en exploitant une douzaine de vulnérabilités critiques dans les UEFI des trois principaux fournisseurs de BIOS indépendants. Les faux logos sont spécialement conçus pour exploiter les vulnérabilités et permettre aux attaquants d’exécuter du code malveillant à distance dès la première étape du processus de démarrage de l’appareil, ou Driver Execution Environment (DXE).

Une fois le code arbitraire exécuté, les attaquants obtiennent « un contrôle total sur la mémoire et le disque de l’appareil cible, y compris ainsi sur le système d’exploitation qui sera démarré ». LogoFAIL fournira alors une charge utile malveillante de deuxième étape avant même le démarrage du système d’exploitation. Les attaquants peuvent exploiter cette vulnérabilité soit en exploitant à distance des bogues non corrigés dans le navigateur, le lecteur multimédia ou d’autres applications sur le PC, soit en obtenant un accès physique à l’appareil pour remplacer manuellement le fichier image du logo légitime par un fichier malveillant.

La recherche a été menée par la société de cybersécurité Binarly, qui affirme que les entreprises et les particuliers sont vulnérables à cet exploit, qui peut donner aux pirates un contrôle quasi complet sur les PC des utilisateurs. Ce qui la rend si dangereuse est que l’attaque peut être exécutée à distance dans certains cas en utilisant des méthodes qui ne peuvent pas être détectées par les logiciels de sécurité traditionnels.

L’exploit s’exécute généralement pendant les premières étapes du processus de démarrage, permettant aux pirates de contourner les mécanismes de défense internes du système d’exploitation et les produits de sécurité des points finaux. Dans l’état actuel des choses, aucune protection logicielle ou matérielle connue ne peut se défendre contre l’exploit, qu’il s’agisse du démarrage sécurisé ou d’autres fonctionnalités similaires spécialement conçues pour protéger contre les infections par bootkit.

Cette découverte fait partie d’une étude collaborative menée par plusieurs sociétés de l’écosystème x64 et Arm, notamment des fournisseurs UEFI comme AMI, Insyde et Phoenix, ainsi que des fabricants d’appareils comme Lenovo, Dell et HP. D’autres grandes sociétés de matériel informatique comme Intel et AMD faisaient également partie de l’initiative de recherche.