Nous allons configurer openldap pour s’assurer que l’authentification et les informations ne circulent pas en claires. Pour cela, nous allons devoir générer un certificat serveur à l’aide d’openssl, indiquer au serveurs Ldap d’utiliser ces certificats et enfin lui demander d’écouter sur un nouveau port pour les connexions sécurisées.

Pré-requis :

- OpenLdap installé et configuré

- Openssl doit être installé

Génération du certificat serveur :

Créer l’arborescence qui contiendra les certificats que nous allons générer :

mkdir –p /etc/ssl /etc/ssl/openldap

cd /etc/ssl/openldap

Générer le certificat :

openssl req -x509 -new -config openssl-ldap.cnf -out ldap_cert.pem -keyout ldap_key.pem -days 730 –nodes

Vous devez répondre aux questions. Celles-ci permettent à l’utilisateurs de connaître la provenance du certificat.

Deux fichiers vont être générés : ldap_cert.pem et ldap_key.pem

Mettez leurs les droits 440 propriétaire root groupe ldap

Configuration d’OpenLdap

Editez le fichier /etc/openldap/slapd.conf et ajoutez :

TLSCertificateFile /etc/ssl/openldap/ldap_cert.pem

TLSCertificateKeyFile /etc/ssl/openldap/ldap_key.pem

Ces lignes permettent de spécifier l’emplacement du certificat et de sa clé au serveur OpenLdap.

Editez le fichier /etc/openldap/ldap.conf Pour qu’il ressemble à cela :

URI ldaps://192.168.0.1:636

TLS_CACERTDIR /etc/ssl/openldap/

Le serveur ldap écoutera sur le port 636 au redémarrage du service ldap.

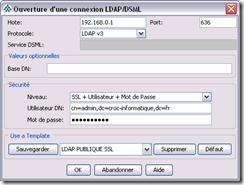

Vous pouvez tenter une connexion avec JXplorer :