Les attaques (manuelles ou automatisées) contre le navigateur web sont désormais devenues le nouveau terrain de jeux et un point d’entrée clairement efficace sur l’ordinateur personnel ou le terminal mobile connecté. Que ce soit l’utilisation d’effets de bord non référencés pour mener des attaques en masse, la diffusion d’evil add-ons sur le site fondation Mozilla, ou la prolifération de Hot-Spot WiFi malveillants par exemple : Les détournements sont nombreux et leurs scénarios variés.

Cette recrudescence est aggravée par la multiplication des applications en ligne de type réseaux sociaux ou autres incluant par la même quasi systématiquement maintenant une version mobile et un AppStore. Les données sensibles (financières ou personnelles) deviennent visiblement moins critiques au yeux des gens (ou ils accordent leurs confiance sans se poser de question): Un magasin en ligne dans ma console de jeux (PS3), une étape est donc franchie. Bref.

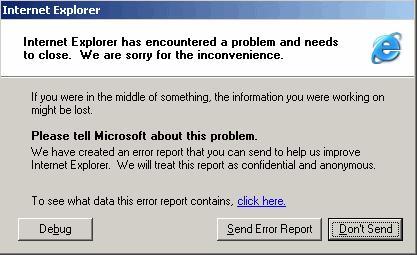

En même temps, il faut bien avouer que les éditeurs de logiciel n’ont pas cerné l’urgence. Le nombre d’attaques « vérifiées » sur Internet Explorer 6 dépasse l’entendement et Microsoft à clairement mis du temps pour « bousculer » ses utilisateurs vers la mise à jour.

Le comportement par défaut des mobiles me choquent aussi: Quelle surprise quand je me suis aperçu que mon BlackBerry se connectait à n’importe quelle borne wifi à réseau ouvert (à condition que le nom soit déjà référencé). Il a suffit donc de prendre un identifiant tel que « Freewifi » pour l’harponner. Je n’ai pas la prétention d’avoir su exploité le mobile par la suite, bien qu’un man-in-the-middle ou un phishing (voir outils présenté par la suite) soit à tester, mais ce comportement « par défaut » parait assez prétentieux par les temps qui courent.

Afin de mettre en place quelques labos, voila des outils de type framework permettant de construire des attaques sur mesure afin de comprendre et évaluer ce danger jouer.

Imposter est outil qui permet de mettre en place des attaques de type phishing rapidement. Le logiciel intègre un serveur DNS, un serveur Web et une base de données locale. Outre le fait de tromper les utilisateurs sur le contenu d’un site, cette combinaison permet aussi d’intercepter certaines authentifications, de régler de faux cookies, d’empoisonner le cache d’un navigateur ou d’en exploiter certaines failles (référencées ou pas).

- http://www.andlabs.org/tools.html#imposter

Dans la même série, on retrouve aussi BeFF, un framework dédié aux attaques contre un navigateur. Utilisé en combinaison avec Metasploit, le résultat est rapidement efficace.

- http://www.bindshell.net/tools/beef

Classé dans :Securité