WordPress n'a pas forcement bonne presse au niveau de la sécurité. Le coeur PHP du moteur WordPress est pourtant surveillé de très près et les corrections des failles sont assez rapides (voir par exemple la publication de la version 3.0.4).

Par contre les plugins, qui sont un avantage indéniable de WordPress par rapport aux autres CMS, sont également un talon d’Achille... En effet, WordPress dispose d'une base de plugins impressionnante (plus de 12.700 au moment de l'écriture de ce billet) dont les développeurs sont plus ou moins sensibilisés à la problématique de la sécurité... Ajouter des plugins à votre blog, c'est multiplier les risques au niveau de la sécurité.

Dans ce billet, nous allons voir comment installer puis configurer WordPress pour compliquer la tache des personnes voulant attaquer votre blog.

Je vous rappelle que cet article est découpé en plusieurs billets (vous êtes en train de lire le #3):

- #1 - Sécurisation du système d'exploitation

- #2 - Sécurisation du serveur Web Apache et du moteur PHP

- #3 - Sécurisation de WordPress

- #4 - Sauvegarde, maintenance et supervision du serveur (à venir)

Cette série de billets a été co-écrite avec Jérémie Marguerie étudiant à EPITA (merci à lui !).

Partir sur de bonnes bases

Nous allons détailler l'installation, la configuration initiale puis la gestion des mises à jours de WordPress.

Installation de WordPress

Personnellement j'utilise sur mon serveur deux versions de WordPress en parallèle.

La première est celle du blog "de production" (celui que vous êtes en train de lire) utilise la version stable SVN (c'est à dire la 3.0.4 au jour d'aujourd'hui). J'utilise la commande suivante pour effectuer l'installation (dans le répertoire racine de mon serveur Web: /var/www/blog):

svn co http://core.svn.wordpress.org/branches/3.0/

La seconde, dite "de validation" me sert pour tester mon blog (thème et plugins) sur les futures versions de WordPress (3.1 par exemple). Elle n'est pas publique, seul les administrateurs peuvent y accéder. Pour installer cette version de WordPress, j'utilise la commande suivante dans un deuxième répertoire de mon serveur Web (/var/www/blogfutur):

svn co http://core.svn.wordpress.org/trunk/

Avant de suivre la fameuse installation en 5 minutes de WordPress, je vous conseille de changer le préfixe des tables MySQL en éditant la ligne suivante dans votre fichier de configuration wp-config.php et en remplacant wp_ par une chaine aléatoire (par exemple apvbty_):

$table_prefix = 'apvbty_';

Attention, cette manipulation est à faire seulement sur un nouveau blog. En effet, si vous avez déjà une base de donnée SQL existante il faut d'abord changer le nom du préfixe des tables dans MySQL (voir hack en fin de billet) sous peine de ne plus pouvoir accéder à vos données.

Une fois l'installation de WordPress finalisée, nous allons commencer par fixer les droits au niveau des fichiers dans ces répertoires. En partant sur l'hypothèse ou votre serveur Web tourne sous l'utilisateur www-data et dans le répertoire /var/www/blog, j'utilise les commandes suivantes:

chown -R www-data:www-data /var/www/blog

find /var/www/blog -type d -exec chmod 755 {} \;

find /var/www/blog -type f -exec chmod 644 {} \;

chmod 640 /var/www/blog/wp-config.php

find /var/www/blog/wp-content/themes -type d -exec chmod 775 {} \;

find /var/www/blog/wp-content/themes -type f -exec chmod 664 {} \;

Pour vous simplifier la vie, je vous conseille de mettre ces commandes dans un script shell afin de pourvoir rapidement les appliquer sur votre arborescence.

Mise à jour de WordPress

Comme nous l'avons vu, les développeurs de WordPress sont assez réactifs sur la correction des failles de sécurité. Encore faut-il que vous pensiez à mettre à jour votre instance de WordPress...

J'utilise un script shell pour mettre à jour WordPress à partir de SVN:

#!/bin/bash

# Simple script pour mettre a jour WordPress

# Test que le script est lance en root

if [ $EUID -ne 0 ]; then

echo "Le script doit être lancé en root: # sudo $0" 1>&2

exit 1

fi

WPPATH="/var/www/blog"

echo "1) Mise a jour de WordPress"

cd $WPPATH 2>&1 /dev/null

CURRENTVERSION=`svn info | grep "Revision: " | awk '{ print $2 }'`

svn update

rm $WPPATH/wp-admin/install.php

cd - 2>&1 /dev/null

echo "2) Verification des droits des fichiers"

chown -R www-data:www-data $WPPATH

find $WPPATH -type d -exec chmod 755 {} \;

find $WPPATH -type f -exec chmod 644 {} \;

chmod 640 $WPPATH/wp-config.php

find $WPPATH/wp-content/themes -type d -exec chmod 775 {} \;

find $WPPATH/wp-content/themes -type f -exec chmod 664 {} \;

echo "3) Fin de la mise a jour"

echo "En cas de pb: svn update -r$CURRENTVERSION"

Il est possible de lancer ce script toutes les nuits (par exemple par crontab) pour éviter de se retrouver avec un blog hacké quand vous partez en congés...

Le .htaccess

Ce fichier qui doit se trouver à la racine de votre site Web, contient des entrées utiles à la sécurité de votre site. Le mien commence par:

# MAIN

RewriteEngine On

ServerSignature Off

Options All -Indexes

Options +FollowSymLinks

# SVN protect

RewriteRule ^(.*/)?\.svn/ - [F,L]

# Secure .htaccess

<Files .htaccess>

Order Allow,Deny

Deny from all

</Files>

# Secure wp-config.php

<Files wp-config.php>

Order Deny,Allow

Deny from all

</Files>

# FILTER REQUEST

<IfModule mod_rewrite.c>

RewriteBase /

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

</IfModule>

Certains plugins ajoutent pas mal de chose dans ce fichier (notamment W3 Total Cache, le plugin d'optimisation des performances que j'ai abordé dans ce billet).

Un peu de bon sens...

Vous avez donc entre les mains une installation toute propre et sécurisée de WordPress, c'est normalement à partir de ce moment là que les choses se gâtent...

On commence par l'erreur de base: ne pas utiliser un mot de passe "strong" pour le compte admin. Encore mieux, créer un nouveau compte administrateur et supprimer le compte admin par défaut.

L'installation des plugins apportent également son lot de failles de sécurité. C'est là qu'il faut se faire violence et n'installer que les plugins indispensables au bon fonctionnement de votre blog. Il faut également veiller à mettre à jour régulièrement vos plugins (l'interface d'administration de WordPress permet de faire cela très simplement).

Enfin vos thèmes peuvent également fragiliser votre blog en insérant des codes PHP ou JS. Si vous avez les compétences il faut faire un audit de votre thème ou au minimum utiliser des thèmes connus et validés.

Des plugins pour la sécurité

Parmis ces plugins, j'en utile trois dédiés à la sécurisation:

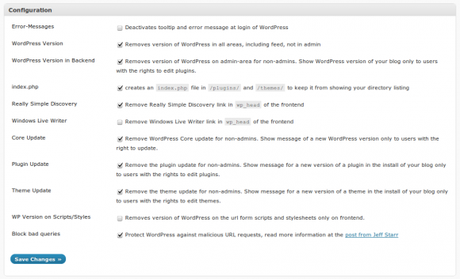

- Secure WordPress permet d'automatiser certaines actions pour sécuriser votre blog.

- WordPress File Monitor: Surveille les fichiers du moteur WordPress et vous alerte (par mail et/ou directement dans l'interface d'administration de WordPress) en cas de modification.

- On peut également citer WordPress Security Scan qui permet de faire un audit de votre blog en testant notamment les droits de vos fichiers, les mots de passes, la base de données...

Quelques hacks en bonus

Compliquer la tache des attaques par force brute en supprimant l'indicateur ("mauvais mot de passe") lors d'une tentative de connexion à l'interface d'administration. Il faut juste ajouter la ligne suivante à votre fichier functions.php (thème):

add_filter('login_errors', create_function('$a', "return null;"));

Si vous avez une base de données MySQL existante avec le préfixe par défaut (wp_) et que vous souhaitez le changer, il est possible de faire celà directement à la main par une requête MySQL ou alors plus simplement en utilisant le plugin WP-Security-Scan.

Tester votre WordPress

Pour tester la sécurité de votre blog, rien ne vaut une simulation d'attaque. Pour celà vous pouvez utiliser le logiciel libre Nikto.

On commence par installer Nikto sur un PC client sous Ubuntu (qui va simuler l'attaque):

sudo aptitude install nikto

Puis on lance le test (remplacer URL par l'URL de votre blog WordPress):

nikto -h URL

Le rapport devrait ensuite s'afficher.

Sources:

- http://net.tutsplus.com/tutorials/wordpress/20-steps-to-a-flexible-and-secure-wordpress-installation/

- http://sixrevisions.com/wordpress/improve-wordpress-themes-tips/

- http://blog.khmohsin.com/how-to-secure-wordpress-site-from-hacking

- http://www.makeuseof.com/tag/18-useful-plugins-and-hacks-to-protect-your-wordpress-blog/