Les experts en sécurité de chez Kaspersky Lab ont apparemment découvert un réseau massif de cyber-espionnage. Une analyse publiée Lundi montre que les réseaux informatiques dans les missions diplomatiques, les organisations gouvernementales et commerciales, les compagnies d'énergie, les institutions de recherche, de l'aérospatiale et militaire ont été infiltrées depuis environ 5 ans. Une infrastructure sophistiquée semble avoir permis aux pirates de faire main basse sur des téraoctets d'informations géopolitiques hautement confidentielles.

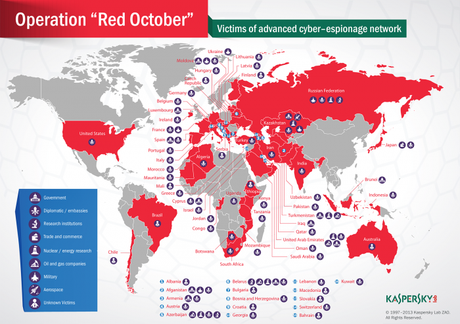

Kaspersky signale qu'il a d'abord trouvé des indices de l'existence de cette infrastructure particulière, dénommée "Red October" ou "Rocra", en Octobre. L'enquête qui a suivi a laissée apparaître des centaines d'infections dans les principales institutions à travers le monde. Les organisations concernées sont principalement situées en Europe orientale, en Asie centrale et dans l'ex-Union soviétique, avec le plus grand nombre d'infections découverts en Russie, suivi par le Kazakhstan et l'Azerbaïdjan. Le nombre d'infections trouvées en Europe occidentale et en Amérique du Nord était cependant assez faible.

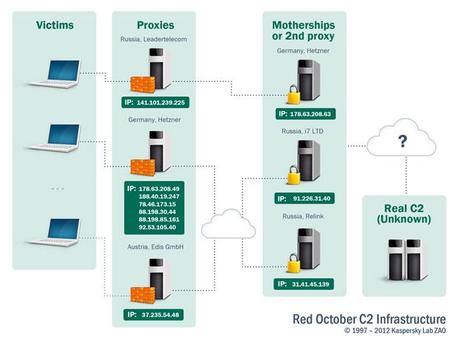

La structure des serveurs C&C permet de dissimuler le véritable point d'origine.

Selon Kaspersky, la structure globale de Red October a une complexité comparable à celle de Flame pour ceux qui connaissent. Les pirates contrôlent leur réseau d'ordinateurs infectés sur plus de 60 domaines et tous sont éparpillés dans divers pays, mais se trouvent principalement en Allemagne et en Russie. Les serveurs sont, selon Kaspersky, organisés dans une chaîne de proxy en aval des serveurs C&C afin d'empêcher la découverte de l'emplacement des points d'origine. La plupart des informations recueillies par Kaspersky indiquent que les attaques se déroulent depuis au moins Mai 2007. Le système est apparemment encore actif et des données continuent d'être transmises aux serveurs C&C.

Le malware lui-même est tout aussi complexe. Les experts ont identifiés plus de 1000 fichiers, dans près de 30 catégories de modules, qui lui appartienne. Cette configuration a permis aux pirates de prendre grandement avantage des infections. A part attaquer des postes de travail, les modules du malware sont capables de voler des données à partir d'appareils mobiles et sur des serveurs FTP. Cela permet d'accéder aux e-mails à la fois localement mais aussi via des serveurs POP ou IMAP. Le malware est également capable de voler des fichiers, y compris ceux qui ont été supprimés car Red October utilise apparemment son propre protocole de récupération.

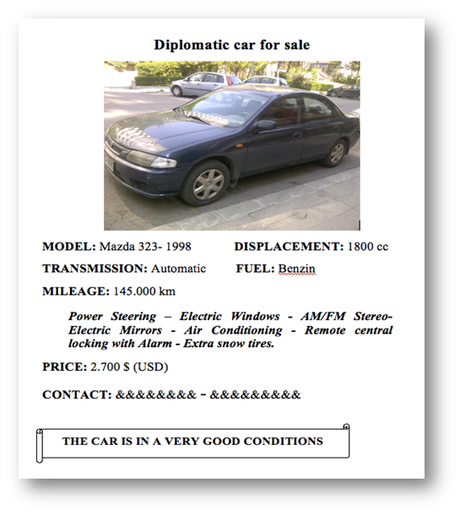

Infection via une pièce jointe dans un e-mail.

Les pirates semblent avoir utilisés des techniques de phishing pour déclencher des infections. Après une infection réussie avec le module principal du malware, d'autres modules sont téléchargés depuis les serveurs C&C sur la machine de la victime suivant leur configuration machine comme pour les smartphones. Des failles de sécurité dans Microsoft Word, Microsoft Excel et Adobe Reader ont également permis d'infecter les ordinateurs des victimes. Selon l'analyse de Kaspersky, les informations obtenues à partir des réseaux infiltrés ont été systématiquement recueillies et utilisées pour des attaques ultérieures.

Les pirates ont été particulièrement intéressés par les fichiers avec l'extension .acid, créés par le programme Acid Cryptofiler. Il s'agit d'une application de chiffrement utilisée par des organisations comme l'Union européenne et l'OTAN.

L'identité de ceux qui sont derrière cette campagne d'espionnage majeure reste incertaine. L'équipe de Kaspersky estime que tout cela a été financé par une grosse organisation ou un État à part entière. Certains indices, comme les traits linguistiques dans le code, montrent que les modules du malware ont été développés par des pirates russes. Selon leur analyse, le système a été développé de A à Z et n'a pas été utilisé dans tous les autres cas connus de cyber-espionnage.