Google a corrigé une vulnérabilité qui aurait pu, en théorie, permettre à des pirates de compromettre des comptes Google protégés par l'authentification à deux facteurs. Il leur a fallu plus de 7 mois pour en venir à bout...

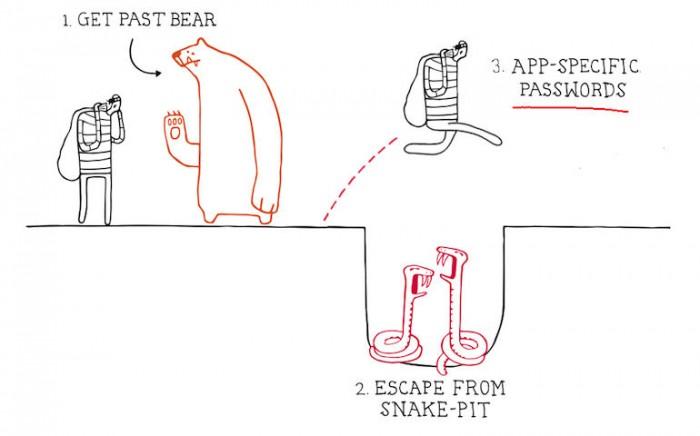

Pour vous expliquer, si cette fonction de sécurité est activée, Google demande un autre mot de passe lorsqu'un utilisateur tente de se connecter à son compte Google. Ce mot de passe à usage unique (ou one-time) est généré par une application sur smartphone ou peut être envoyé par SMS. La principale exigence de l'authentification à deux ou plusieurs facteurs est de protéger le compte de l'utilisateur si le mot de passe principal tombe entre de mauvaises mains. A noté que bien sûr l'accès au smartphone associé au compte est requis.

Il y a cependant une backdoor intentionnelle sur les applications qui ne sont pas mises en place pour ce genre d'authentification. C'est-à-dire les mots de passe ASP (application specific passwords). Si, par exemple, vou souhaitez utiliser Thunderbird pour télécharger un e-mail à partir d'un compte Google à l'aide de l'authentification à deux facteurs, il vous suffit de générer un ASP qui sera soumis par Thunderbird à la place du mot de passe normal.

Ceci présente l'inconvénient qu'un pirate qui intercepte l'ASP a alors l'accès à l'agenda, aux e-mails, et contacts sans avoir besoin du mot de passe. Normalement, il ne devrait pas être possible de prendre le contrôle total du compte Google de l'utilisateur (comme par exemple changer le mot de passe principal) à l'aide d'un ASP.

Mais c'est exactement ce que les chercheurs en sécurité de Duo ont été en mesure de faire. En utilisant une API destinée à Android, ils ont été en mesure d'utiliser un ASP pour accéder aux paramètres du compte, changer le mot de passe et même désactiver l'authentification à deux facteurs!

Les chercheurs ont rapporté leur découverte à Google en Juillet dernier, mais la vulnérabilité n'a été fixée qu'en fin de semaine dernière... Google vérifie maintenant si les sessions qui tentent d'accéder aux paramètres de compte ont été authentifiées par l'intermédiaire d'un ASP ou non.