Plus de 15,2 % de la population Algérienne qui a accès à Internet passe en grand parti par l’opérateur Algérie Telecom. Ce qui est intéressant, c’est qu’Algérie Telecom fourni à la plupart de leurs clients un routeur TP-LINK TD-W8951ND qui intègre un firmware ZynOS vulnérable aux attaques .

En fait, ces routeurs contient une vulnérabilité qui peuvent être exploitées par un pirate informatique à distance juste en exploitant une faille très simple dans le firmware.

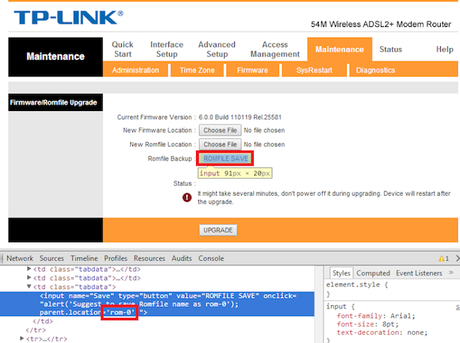

D’après le chercheur en sécurité Nassereddine Abdelli, l’interface admin du routeur permettant de mettre à jour le firmware du routeur est accessible sans mot de passe. Il suffit de connaitre l’adresse IP d’un abonné Algérie Télécom et d’accéder à cette URL : http://IP//rpFWUpload.html

Cette page permet effectivement à un utilisateur de mettre à jour le firmware du routeur et permet également d’uploader un nouveau firmware (rom) mais surtout de faire une copie de sauvegarde du firmware existant en accédant à l’URL suivante : http://IP address/rom-0

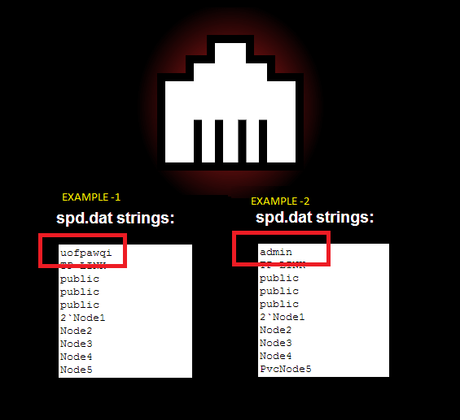

Ce fichier ROM contient le mot de passe administrateur du routeur et peut être récupéré en clair par l’ingénierie inverse en passant par ce service en ligne : http://50.57.229.26/zynos.php.

Il suffit d’y uploader la rom récupérée et le service vous donnera les identifiants de connexion admin au routeur. À partir de là, on peut rediriger le trafic des utilisateurs vers un serveur malveillant. On peut aussi effectuer des attaques de phishing contre Facebook, Gmail, comptes bancaires ou autres service web.

Nassereddine a affirmé qu’il a testé la plage d’adresses IP qui appartient à l’Algérie à savoir 41,107. x. x et il a trouvé des milliers d’entre eux sont vulnérables aux pirates. Il a d’ailleurs mis en ligne sur Github un script qui scanne le réseau à la recherche de cette faille et qui donne les identifiants admin.

Et le truc rigolo, c’est que pour le moment, il n’y a pas encore de correctif disponible auprès du fournisseur.

Source

Pour plus de nouveautés, merci de vous abonner à la newsletter du blog ou à son flux RSS. N’hésitez pas aussi à faire un tour sur Twitter, Google+ ou encore Facebook pour d’autres news.