Cette révélation s'inscrit dans la suite du programme américain de cyberespionnage GENIE – disséqué par le Washington Post- doté d'un budget de 625 millions de dollars et ciblant des myriades de routeurs, de serveurs et d'ordinateurs à l'étranger dont ceux de la Chine, la Russie, l'Iran, la Corée du nord et autres amis intimes d'Oncle Sam. Au printemps 2014, l'ingénieur français Eloi Vanderbeken avait constaté que les firmes Cisco, Linksys, Netgear et Diamond introduisaient volontairement des portes dérobées dans leurs routeurs.

« Alors que les sociétés américaines étaient mises en garde contre les routeurs chinois supposés ne pas être fiables, les organisations étrangères auraient été bien inspirées de se méfier de ceux fabriqués aux Etats-Unis[...] La NSA reçoit - ou intercepte – régulièrement les routeurs, serveurs et autres périphériques réseau qui sont exportés depuis les Etats-Unis avant qu’ils ne soient livrés aux clients internationaux. [...] L’agence implante alors des outils de surveillance et des portes dérobées, réemballe les appareils avec le même conditionnement qu’à la sortie d’usine et les réexpédie. Ni vue, ni connue, la NSA s’assure ainsi l’accès à des réseaux entiers et à leurs utilisateurs».

Les routeurs sont omniprésents chez les particuliers (c'est le cas de votre modem-routeur wi-fi qui connecte votre ordinateur/tablette à l'internet), dans les entreprises, dans les gouvernements, dans les industries internet/télécoms et dans les systèmes de contrôle industriels (SCADA) permettant la distribution d'eau, d'électricité, de gaz, de carburant, la gestion des transports, des urgences, etc.

Grâce au piratage logiciel ou matériel des routeurs, un service de renseignement maintient un accès permanent à un noeud de connexion à l'internet, et ce, d'autant plus que leurs firmwares font moins l'objet de mises à jour et de patchs correctifs que les systèmes d'exploitation Windows/Linux/OS. L'hygiène sécuritaire relative aux routeurs (dépourvus de solutions intégrées anti-malwares et surveillance réseaux) est encore plus déplorables que celles des ordinateurs et des serveurs. Très peu d'entreprises et d'administrations disposent des compétences et des redondances nécessaires pour mener à bien leurs mises à jour sans affecter des architectures informatiques de plus en plus complexes. Corollairement, l'accès permanent aux routeurs autorise également le filtrage, le reroutage du trafic IP, ainsi que la modification des contenus numériques.

« Here’s how it works: shipments of computer network devices (servers, routers, etc,) being delivered to our targets throughout the world are intercepted. Next, they are redirected to a secret location where Tailored Access Operations/Access Operations (AO-S326) employees, with the support of the Remote Operations Center (S321), enable the installation of beacon implants directly into our targets’ electronic devices. These devices are then re-packaged and placed back into transit to the original destination. All of this happens with the support of Intelligence Community partners and the technical wizards in TAO. »

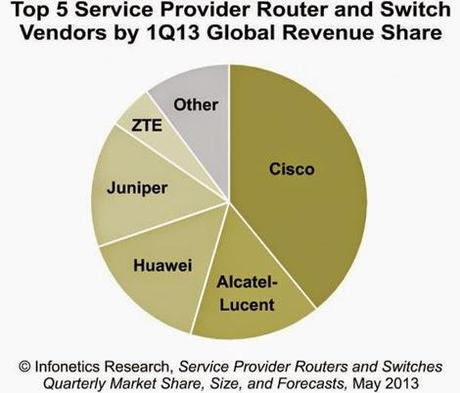

Comble de l'ironie, le gouvernement américain et celui britannique avaient auparavant essayé d'établir que les équipementiers chinois Huawei et ZTE (concurrents directs des américains Cisco et Juniper sur le marché des routeurs et périphériques réseaux) implantaient des spywares et backdoors dans leurs propres produits afin d'espionner au plus près les réseaux européens et américains.

Compte tenu des immenses parts de marché détenues par les firmes américaines dans l'industrie des routeurs et périphériques réseaux, les pratiques de la NSA revêtent une teneur d'autant plus sournoise et dangereuse à l'échelle globale. En effet, des architectures réseaux d'une complexité sans cesse augmentées accumulent des vulnérabilités totalement inconnues des concepteurs et des utilisateurs, et qui peuvent causer – ou causent déjà – des bogues ou des effets domino d'autant plus difficiles à circonscrire. Par ailleurs, les vulnérabilités crées par la NSA peuvent être débusquées par des hackers sans scrupules ou par d'autres services de renseignement électronique.

Sans pour autant disposer de moyens comparables à ceux du gouvernement américain, d'autres états disposent d'effectifs de hackers spécialisés – à l'instar de la Tailored Access Operations (NSA) - qui s'acharnent à dénicher, exploiter, implanter et dériver les vulnérabilités (natives ou artificielles) inhérentes aux technologies réseaux made in America. C'est le cas du State Key Lab of Information Securitycôté chinois et du Voronezh Military Radio Electronics Institutecôté russe opérant sous l'autorité de leurs services de renseignement respectifs. À quoi bon leur offrir le gâteau et la cerise ?

Au-delà des impératifs du renseignement électronique, n'y aurait-il pas une venimeuse contradiction à ce que la NSA, censée défendre les réseaux informatiques américains, soit aussi un facteur de failles critiques aux Etats-Unis et dans le monde ? Qui peut croire un instant qu'elle puisse anticiper ou contrôler les bogues et les effets domino provoquées par sa “cyberespionnite” aïgue ? Qu'en est-il de la cybersécurité des pays membres de l'OTAN qui achètent massivement des produits Cisco, Juniper, Dell, Western Digital, Seagate, Maxtor et compagnie ? Les industries hardware américaines ne seraient-elles pas déjà victimes d'une sérieuse perte de confiance, de crédibilité et de notoriété qui profiterait à leurs concurrents asiatiques ? Jusqu'où doit-on sacrifier la cybersécurité collective sur l'autel du renseignement et de la sécurité ?

Selon Bruce Schneier, gourou médiatique de la cybersécurité, « the NSA believes it can subvert security in such a way that only it can take advantage of that subversion. But that is hubris. There is no way to determine if or when someone else will discover a vulnerability. These subverted systems become part of our infrastructure; the harms to everyone, once the flaws are discovered, far outweigh the benefits to the NSA while they are secret.We can't both weaken the enemy's networks and protect our own. Because we all use the same products, technologies, protocols, and standards, we either allow everyone to spy on everyone, or prevent anyone from spying on anyone. By weakening security, we are weakening it against all attackers. By inserting vulnerabilities, we are making everyone vulnerable. The same vulnerabilities used by intelligence agencies to spy on each other are used by criminals to steal your passwords. It is surveillance versus security, and we all rise and fall together. »