Le vendredi 12 mai 2017 est survenue une attaque informatique d'envergure internationale qui a touché des entreprises et grandes administrations de 150 pays à travers le monde (surtout en Europe). Les pirates ont conçu et utilisé un logiciel malveillant de type rançongiciel (ransomware) pour infecter les quelque 230 000 systèmes touchés par l'attaque jusqu'à maintenant. Je vous propose ici quelques informations au sujet de WannaCry et quelques conseils de sécurité toujours utiles.

Le logiciel malveillant (malware) qui se propage sur Internet depuis le 12 mai dernier se fait connaître sous diverses appellations. Ainsi, vous verrez passer sur les différents sites d'information les surnoms WannaCrypt, WannaCryptOr, WannaCry, WCry ou Wanna DecryptOr. Dans tous les cas, il s'agit du même logiciel malveillant.

Outre ces appellations, il faut savoir que WannaCry (ce nom semble être celui qui est le plus utilisé) est un rançongiciel, c'est-à-dire qu'il a été conçu pour forcer la victime à payer une somme d'argent pour récupérer ses données qui ont été chiffrées par l'outil malicieux. Sa méthodologie rappelle le logiciel malveillant Locky, sujet d'un article publié sur mon blogue en mars 2016.

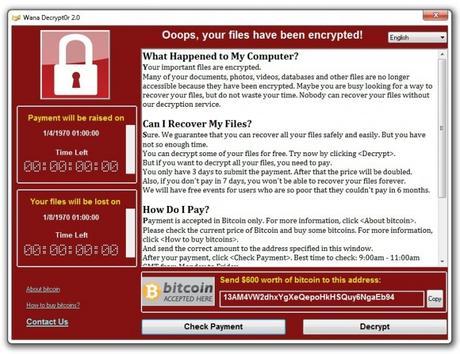

Comment agit WannaCry lorsqu'il infecte l'ordinateur ?Lorsqu'il est exécuté, le rançongiciel se met à chiffrer tous les fichiers importants de votre ordinateur comme les documents Microsoft Office, les images, la musique MP3 et plus encore. L'extension de ces fichiers est doublée par l'extension " .wncry " associée au logiciel malveillant, puis un message s'affiche pour vous informer que vous devez verser une somme d'argent en bitcoins (monnaie virtuelle) si vous voulez décrypter vos fichiers et les récupérer.

Dans le cas de WannaCry, le montant initial de la rançon est d'environ 300 dollars et celui-ci est doublé s'il n'a pas été payé dans les trois jours suivants l'infection. Il semblerait que les données se suppriment si la rançon n'a pas été payée après sept jours.

Voici à quoi ressemble le message de WannaCry proposé en 28 langues différentes :

Les dégâts ne se limitent pas à votre ordinateur si vous êtes dans une entreprise. Dans le cas où votre machine infectée est connectée à des dossiers partagés par le serveur informatique de l'organisation (lecteurs réseau), WannaCry peux chiffrer également de façon automatique les données présentes sur ces lecteurs.

De quelle façon se propage le rançongiciel ?Comme la plupart des rançongiciels, WannaCry utilise la bonne vieille méthode d'hameçonnage (ou phishing en anglais) pour se propager.

Vous recevez un courriel qui peut sembler provenir d'un contact de votre carnet d'adresses et qui est accompagné d'une pièce jointe au format " .zip ". Le sujet et le message du courriel sont variables d'un cas à l'autre et vous incitent évidemment à ouvrir la pièce jointe qui est malheureusement infectée. Certains courriels se présenteraient sous la forme d'une alerte sur le transfert d'argent envoyé (faussement) par une banque.

Par ailleurs, WannaCry a la particularité d'exploiter une faille de sécurité de Microsoft Windows dans le protocole de partage SMB v1 (Server Message Block). Ce dernier sert à authentifier les machines faisant partie d'un réseau d'entreprise et de partager avec celles-ci diverses ressources comme des imprimantes et des fichiers.

Grâce à cette faille, WannaCry est donc en mesure de scanner un réseau d'entreprise et de trouver les machines vulnérables en passant par le port 445 utilisé par le protocole SMB. Il exécute alors sur ceux-ci une série de codes visant à télécharger et installer le logiciel malveillant. Outre les réseaux locaux d'entreprise, WannaCry est capable de scanner également tout réseau externe vulnérable et connecté à Internet.

Enfin, des variantes du rançongiciel ont déjà commencé à se propager. L'une d'elles passe par des scripts cachés dans des sites Internet piratés. Il suffit à l'utilisateur de cliquer sur un lien malveillant pour infecter son ordinateur.

La NSA est en partie responsable de la naissance de WannaCryLa faille de sécurité de Windows mentionnée au point précédent a été découverte par l' Agence nationale de la sécurité des États-Unis (NSA) il y a déjà un bon moment. Plutôt que d'informer Microsoft de l'existence de cette faille, l'agence s'en est servi dans le cadre de ses opérations de surveillance électronique (nom de code " EternalBlue ").

Or, un groupe de pirates informatiques nommé The Shadow Brokers a rendu publics en avril dernier certains outils d'espionnage utilisés par la NSA qui exploitaient ladite faille. C'est donc grâce à ces informations dévoilées récemment que WannaCry a été conçu.

L'attaque par rançongiciel la plus importante à ce jourLes spécialistes en sécurité informatique considèrent maintenant la propagation de WannaCry comme étant la pire attaque informatique par rançongiciel de l'histoire. Qu'est-ce qui lui a valu ce titre ?

Le logiciel malveillant a touché plusieurs grandes compagnies et organisations internationales en seulement quelques heures. La compagnie de télécommunications espagnole Telefónica, connue à l'échelle mondiale, a été la première " victime " à annoncer publiquement avoir été impactée par le rançongiciel.

Plus tard dans la journée du 12 mai, le système de santé publique NHS (National Health Security) au Royaume-Uni a subi les sévices de WannaCry. 45 hôpitaux ont fait face à une crise qui a entraîné des perturbations dans l'ensemble de leurs services (notamment le report d'interventions chirurgicales).

Toujours en Europe, le constructeur automobile Renault a dû suspendre la production dans certaines de ses usines pour limiter l'impact déjà important sur son réseau. En Russie, le ministère de l'Intérieur a vu un millier de ses ordinateurs infectés, causant ainsi des perturbations notamment dans les services de la police routière.

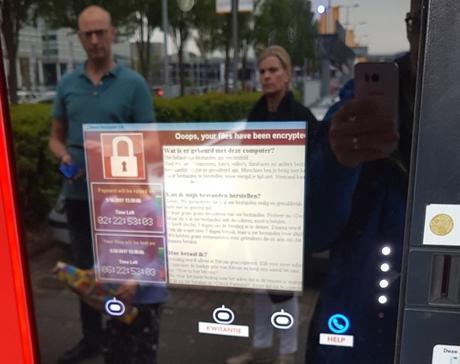

WannaCry n'a pas seulement touché des ordinateurs en entreprise, mais aussi ceux servant à l'affichage de contenu sur des panneaux publicitaires. En voici un en Thaïlande qui a affiché le message laissé par le logiciel malveillant :

Aux Pays-Bas, même les appareils de paiement des stationnements Q-Park se sont retrouvés bloqués par le rançongiciel :

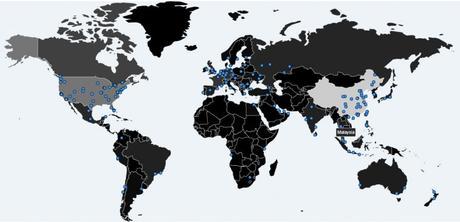

Les pays les plus touchés par WannaCry sont principalement basés en Europe et en Asie, mais il s'est largement répandu ailleurs dans le monde, notamment aux États-Unis et au Mexique.

Heureusement pour nous au Canada, les dommages semblent plutôt limités. Au Québec, une centaine d'ordinateurs sur 8 300 à l'Université de Montréal ont été infectés. En Saskatchewan, le système informatique du gouvernement a été impacté, alors qu'en Ontario les ordinateurs de l'un des plus gros hôpitaux communautaires de la province ont dû être réinitialisés.

Voici une carte à mise à jour des pays touchés (vous pouvez voir la carte en temps réel ici) :

Un jeune britannique arrête l'hémorragie et devient le héros du peuple

Un jeune britannique arrête l'hémorragie et devient le héros du peuple De nombreux experts en sécurité informatique se sont montrés alarmistes vendredi dernier, craignant que la propagation du rançongiciel reprenne un second souffle dès le retour au travail lundi.

Heureusement, un jeune britannique de 22 ans a trouvé par hasard une façon de ralentir la propagation. L'expert en informatique est connu sous le nom de @malwaretechblog sur Twitter. Il tient un blogue où il publie de nombreuses informations techniques.

Après avoir récupéré un échantillon de WannaCry et observé son code, il a constaté que le logiciel malveillant tentait de se connecter à un nom de domaine Web plutôt particulier qui n'existait pas (ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Après avoir eu l'idée d'acheter ce nom de domaine pour environ 10 $, il a immédiatement vu des milliers de connexions s'effectuer sur le domaine après son activation.

C'est ainsi qu'il a découvert que le rançongiciel possédait un commutateur (ou " kill-switch ") et essayait de se connecter à une adresse Web précise. Si elle était inaccessible (ce qui était toujours le cas puisqu'elle n'existait pas), le logiciel passait à l'action en chiffrant les données de la machine.

Il s'agit là d'un coup de chance assurément et tout n'est pas fini pour autant. Comme précisé plus haut, de nouvelles variantes du rançongiciel ont déjà fait leur apparition. L'une d'entre elles ne posséderait pas le commutateur découvert dans la première mouture. On peut donc s'attendre à ce que WannaCry fasse encore certains dommages d'ici les prochains jours ou semaines.

Que faire pour se protéger de WannaCry et éviter la catastrophe ?D'abord, il est important de préciser que Microsoft a déjà publié en mars dernier la mise à jour MS17-010 visant à corriger la faille utilisée par WannaCry. Les utilisateurs de Windows 7, 8.1 et 10 qui installent régulièrement les mises à jour Windows sont théoriquement immunisés contre le rançongiciel. Par ailleurs, Windows 10 n'aurait pas été ciblé par WannaCry.

Là où ça se complique, c'est que de nombreux ordinateurs sur la planète fonctionnent toujours avec une ancienne version de Windows qui n'est plus supportée par Microsoft (aucun correctif de sécurité n'est développé pour eux). C'est le cas notamment de Windows XP et de Windows Server 2003 qui sont largement utilisés en Russie et au Royaume-Uni où la menace a fait de nombreuses victimes. En ce qui concerne Windows Vista, il n'est plus supporté depuis le mois d'avril. Les utilisateurs de ce système ont donc pu profiter à temps du correctif paru en mars.

Mettez donc régulièrement à jour votre système d'exploitation. Si vous possédez encore une vieille version de Windows non supportée par Microsoft, je vous recommande de consulter cette page publiée par la firme pour installer un correctif de sécurité qui leur est spécialement destiné. Personnellement, je vous conseille de penser à changer d'ordinateur ou d'installer une version plus récente de Windows.

Le mot d'ordre : sauvegarde !Comme je l'ai déjà conseillé sur ce blogue : faites des copies de sauvegarde de vos fichiers importants (je pense entre autres aux photos de famille que vous accumulez depuis des années). Cela est utile pour récupérer des données perdues en raison de virus informatiques, mais aussi en cas de panne matérielle.

Les solutions d'aujourd'hui sont nombreuses : disque dur externe, clé USB, disque DVD ou Blu-ray, de même que le " cloud ". À ce sujet, ne vous limitez pas non plus à une seule solution. WannaCry peut chiffrer tous les documents de votre disque dur, incluant ceux de vos dossiers cloud Dropbox, Google Drive ou OneDrive.

Si vous êtes dans une entreprise, assurez-vous de mettre en place une solution de sauvegarde sur votre serveur pour éviter de perdre les précieuses données de l'organisation. Privilégiez des solutions sécurisées utilisant un support de stockage externe (dont les bandes magnétiques à haute capacité), ou encore des services de sauvegarde en ligne comme ITcloud. Si vous utilisez la fonction des clichés instantanés (Shadow Copy), sachez que WannaCry est capable de la désactiver et de supprimer toutes les versions précédentes de vos données.

La base : un antivirus mis à jour régulièrementInstallez sur votre ordinateur un bon logiciel antivirus ou, à tout le moins, activez celui intégré à Windows. N'oubliez pas également de le mettre à jour régulièrement. Par ailleurs, je vous suggère aussi l'installation de l'outil Anti-Ransomware de BitDefender en guise de complément.

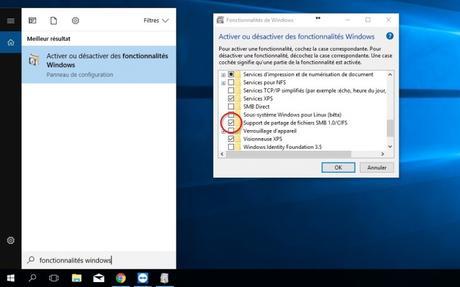

Le protocole SMBv1 de Windows n'est plus utilisé, désactivez-le !Cette partie s'adresse principalement aux techniciens et aux administrateurs réseau. WannaCry exploite une faille de la version 1 du protocole SMB (SMBv1). Microsoft n'utilise plus cette version du protocole depuis Windows Vista et Windows Server 2008 dans lesquels a été introduite la version 2 (SMBv2). Malgré cela, SMBv1 est toujours activé par défaut sur les versions récentes de Windows.

Il serait judicieux de bloquer le trafic sur les ports 139 et 445 utilisés par le protocole SMBv1. On peut également désactiver celui-ci en consultant cette page d'aide de Microsoft.

Une méthode plus facile pour tout le monde consiste à utiliser l'outil de recherche du menu Démarrer de Windows, puis de taper " fonctionnalités Windows " pour faire apparaître la fenêtre où il est possible de désactiver (en décochant la case) la prise en charge de SMBv1 :

Votre meilleure protection, c'est vous !

Votre meilleure protection, c'est vous ! La solution la plus efficace pour prévenir une infection comme celle de WannaCry est devant votre écran : c'est vous ! Suivez ces quelques conseils :

Que faire si votre ordinateur est infecté ?

- Ayez de bonnes pratiques sur Internet, notamment avec l'utilisation des messageries. Ne cliquez pas sur n'importe quoi sans prendre le temps de lire et de " voir " une possible menace.

- Méfiez-vous toujours des courriels avec pièce jointe qui vous semblent douteux, et ce, même s'ils semblent provenir d'une personne de confiance. Son ordinateur peut avoir été infecté d'un logiciel malveillant qui s'envoie automatiquement aux destinataires de son carnet d'adresses, le tout sans qu'elle le sache.

- Si vous ouvrez des fichiers Microsoft Office, prenez garde de ne pas activer les macros si vous doutez de leur utilité.

- Que vous soyez à la maison ou en entreprise (surtout dans ce cas-ci), avoir un compte utilisateur restreint et non-administrateur peut empêcher certains logiciels malveillants de s'exécuter. C'est à considérer.

- Faites régulièrement les mises à jour de Windows, mais aussi celles de vos logiciels.

Ma première recommandation si vous constatez la présence de WannaCry (et toutes ses variantes) par le chiffrement de vos données est de débrancher de l'ordinateur tout périphérique de stockage (disque dur externe et autres).

Ensuite, il est judicieux de vous déconnecter d'Internet en débranchant le câble réseau de l'ordinateur ou en désactivant votre connexion sans fil (Wi-Fi). Ce point est important si vous êtes dans une entreprise pour éviter l'étendue des dommages aux lecteurs réseau.

Il n'y a pas de solution miracle pour déchiffrer les donnéesSi votre ordinateur est infecté par WannaCry et que toutes vos données importantes ont été chiffrées par celui-ci, j'espère sincèrement pour vous que vous ayez en main une copie saine de ces fichiers sur un disque de sauvegarde, car ils sont perdus.

Ne dépensez pas des centaines de dollars pour obtenir la clé ou l'outil promis par les pirates pour récupérer vos fichiers. À moins que vous n'ayez réellement aucune sauvegarde et que vous souhaitiez prendre le risque de payer inutilement.

Réinstaller proprement tout le système est la meilleure solutionCela vous découragera peut-être, mais la meilleure solution dans le cas d'une infection de votre ordinateur par un rançongiciel est de faire une réinstallation propre et complète de Windows sur un disque sain. Soit que vous remplaciez l'ancien disque par un neuf, soit que vous procédiez à son formatage pour enlever toute trace du logiciel malveillant. Par la suite, vous pourrez copier vos données importantes non chiffrées que vous aviez sur un disque de sauvegarde.

Vous avez une expérience à partager ou une question à propos de cet article ? N'hésitez pas à commenter ci-dessous, ce sera avec plaisir que je vous lirai et vous répondrai.

Référence : WannaCry sur Wikipedia

Laisser une réponse