WordPress Loginizer Plugin a publié un correctif de sécurité pour une vulnérabilité qui pourrait permettre à un pirate de modifier une base de données via un Injection SQL non authentifiée exploit.

Ce type d’exploit, également connu sous le nom d’injection SQL aveugle, repose sur la saisie de données dans une entrée afin de déclencher une réponse d’erreur. Dans ce cas, l’entrée est un nom d’utilisateur.

Le plugin WordPress Loginizer n’avait pas de moyen de désinfecter l’entrée, ce qui signifie qu’il n’avait pas de moyen de compenser une entrée erronée. Cela a amené le plugin à créer une situation d’erreur.

Selon la description WPScan de l’exploit Loginizer:

Publicité

Continuer la lecture ci-dessous

« La vulnérabilité a été déclenchée dans le cadre de la fonctionnalité de protection contre la force brute, qui était activée par défaut lors de la première installation du plug-in. Lorsqu’un utilisateur tente de se connecter avec un nom d’utilisateur inconnu, la tentative est enregistrée dans la base de données principale, où le nom d’utilisateur, ainsi que d’autres paramètres, ne sont pas correctement validés avant d’être placés dans la requête SQL.

Le chercheur en sécurité qui a découvert la vulnérabilité a publié un Procédure pas à pas de l’exploit Loginizer, montrant comment une réponse d’erreur peut être utilisée pour atteindre les zones du plugin qui se rapportent à sa fonctionnalité. C’est là que le hacker peut se voir vulnérable à une injection SQL.

Publicité

Continuer la lecture ci-dessous

Le chercheur l’a décrit ainsi :

… via la définition de la fonction, nous voyons comment le $username brut atteint la fonctionnalité du plugin… Dans cette fonction, il y a également des appels vers la base de données avec des paramètres de base de données non filtrés… et nous voyons les endroits vulnérables de SQLi en fonction des données de connexion de l’utilisateur.

La procédure pas à pas se poursuit avec la preuve de concept et conclut :

… Et c’est tout, plus que facile et détaillé sur SQLi + XSS via $ nom d’utilisateur.

Vulnérabilité XSS stockée

Le problème avec Loginizer ne se limite pas à la vulnérabilité d’injection SQL. Ce n’est pas qu’un problème, ce sont deux problèmes.

Le deuxième exploit est appelé une vulnérabilité Stored Cross Site Scripting (Stored XSS). Il s’agit d’une version particulièrement mauvaise d’une vulnérabilité XSS.

Avec ce type d’exploit, un pirate peut généralement injecter directement des fichiers malveillants, puis exploiter le site WordPress et/ou les utilisateurs. En général, un fichier malveillant peut être servi au navigateur des visiteurs du site.

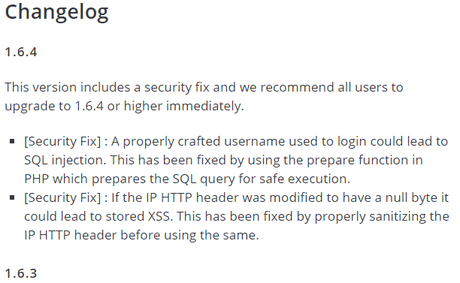

Journal des modifications de connexion

Un journal des modifications est un journal de toutes les modifications qu’un développeur de logiciels apporte à un logiciel. Lorsque vous mettez à jour un plugin, WordPress vous donne la possibilité de cliquer et de voir une description de ces changements. Ces descriptions proviennent du changelog. Tous les développeurs de plugins WordPress ont un journal des modifications en cours d’exécution dans le référentiel de plugins WordPress et aussi souvent sur leur site Web.

Selon le fonctionnaire Journal des modifications de connexion, ce problème affecte les versions antérieures à la dernière, à savoir la version 1.6.4 de Loginizer.

Publicité

Continuer la lecture ci-dessous

Le journal des modifications du plugin Loginizer décrit les deux correctifs comme ceci :

“[Security Fix] : Un nom d’utilisateur correctement conçu utilisé pour se connecter peut entraîner une injection SQL. Cela a été corrigé en utilisant la fonction prepare en PHP qui prépare la requête SQL pour une exécution sûre.

[Security Fix] : Si l’en-tête HTTP IP a été modifié pour avoir un octet nul, cela pourrait conduire à un XSS stocké. Cela a été corrigé en désinfectant correctement l’en-tête HTTP IP avant de l’utiliser.

Loginizer doit être félicité pour avoir décrit le problème avec franchise dans son journal des modifications.

Capture d’écran du journal des modifications du plugin Loginizer

<img src="https://cdn.searchenginejournal.com/wp-content/uploads/2020/10/loginizer-changelog-5f927dd3ed699.png" alt="Capture d'écran du journal des modifications officiel du plugin Loginizer WordPress" />

Certains éditeurs de plugins essaient de cacher qu’une mise à jour est un correctif de sécurité en utilisant un jargon technique et en ne mentionnant pas qu’il existe un correctif de sécurité.

Publicité

Continuer la lecture ci-dessous

Être honnête sur le sujet de la mise à jour, comme le fait Loginizer, est le signe d’un bon développeur de plugins.

Mise à jour automatique de WordPress

WordPress a déclenché une mise à jour automatique forcée. La plupart des sites exécutant ce plugin, jusqu’à 89%, auraient dû avoir leur plugin mis à jour avec succès.

Il est fortement recommandé à tous les éditeurs WordPress qui utilisent le plugin de sécurité Loginizer de vérifier quelle version du plugin ils utilisent et de la mettre à jour immédiatement s’il ne l’a pas déjà fait.

— to www.searchenginejournal.com