En février, KrebsOnSecurity a écrit sur un nouveau service de cybercriminalité qui a aidé les attaquants à intercepter les mots de passe à usage unique (OTP) que de nombreux sites Web exigent comme deuxième facteur d’authentification en plus des mots de passe. Ce service s’est rapidement déconnecté, mais de nouvelles recherches révèlent qu’un certain nombre de concurrents ont depuis lancé des services basés sur des robots qui permettent aux escrocs de hameçonner facilement les OTP à partir de cibles.

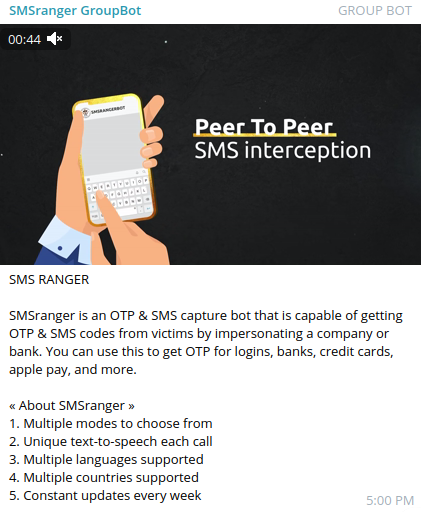

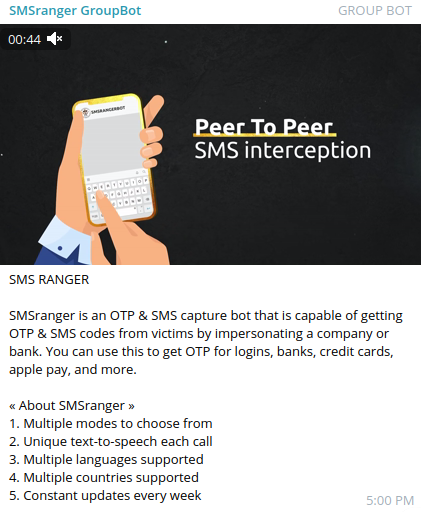

Une publicité pour le service d’interception OTP/bot “SMSRanger”.

De nombreux sites Web exigent désormais que les utilisateurs fournissent à la fois un mot de passe et un code numérique/jeton OTP envoyé par SMS, ou généré par des applications mobiles telles que Authentique et Authentificateur Google. L’idée est que même si le mot de passe de l’utilisateur est volé, l’attaquant ne peut toujours pas accéder au compte de l’utilisateur sans ce deuxième facteur, c’est-à-dire sans accès à l’appareil mobile ou au numéro de téléphone de la victime.

Le service d’interception OTP présenté plus tôt cette année – Opt[.]agence – a annoncé un bot Web conçu pour inciter les cibles à abandonner les jetons OTP. Ce service (et tous les autres mentionnés dans cette histoire) suppose que le client possède déjà les identifiants de connexion de la cible par certains moyens.

Les clients de l’agence OTP saisiraient le numéro de téléphone et le nom d’une cible, puis le service initierait un appel téléphonique automatisé qui alerterait cette personne d’une activité non autorisée sur son compte. L’appel inviterait la cible à saisir un jeton OTP généré par l’application mobile de son téléphone (“à des fins d’authentification”), et ce code serait ensuite relayé au panneau des clients malveillants sur le site Web de l’agence OTP.

Agence du Bureau du Procureur s’est déconnecté quelques heures après cette histoire. Mais selon une étude de la société de cyber-intelligence Intel 471, plusieurs nouveaux services d’interception OTP sont apparus pour combler ce vide. Et tous fonctionnent via Télégramme, un système de messagerie instantanée basé sur le cloud.

“Intel 471 a vu une légère augmentation des services sur la cybercriminalité souterraine qui permettent aux attaquants d’intercepter les jetons de mot de passe à usage unique (OTP)”, a écrit la société dans un article de blog aujourd’hui. « Au cours des derniers mois, nous avons vu des acteurs fournir un accès à des services qui appellent les victimes, apparaître comme un appel légitime d’une banque spécifique et tromper les victimes en tapant un OTP ou un autre code de vérification dans un téléphone mobile afin de capturer et de livrer les codes à l’opérateur. Certains services ciblent également d’autres plateformes de médias sociaux ou services financiers populaires, offrant des capacités de phishing par e-mail et d’échange de carte SIM.

Intel471 dit qu’un nouveau bot Telegram OTP appelé “SMSRanger” est populaire parce qu’il est remarquablement facile à utiliser, et probablement à cause des nombreux témoignages publiés par des clients qui semblent satisfaits de son taux de réussite fréquent dans l’extraction de jetons OTP lorsque l’attaquant dispose déjà des informations personnelles « fullz » de la cible telles que la sécurité sociale. numéro et date de naissance. De leur analyse :

« Ceux qui paient pour l’accès peuvent utiliser le bot en entrant des commandes similaires à la façon dont les bots sont utilisés sur l’outil de collaboration de main-d’œuvre populaire Slack. Une simple commande slash permet à un utilisateur d’activer divers “modes” – des scripts destinés à divers services – qui peuvent cibler des banques spécifiques, ainsi que PayPal, Apple Pay, Google Pay ou un opérateur sans fil.

Une fois que le numéro de téléphone d’une cible a été entré, le bot fait le reste du travail, donnant finalement accès à n’importe quel compte qui a été ciblé. Les utilisateurs affirment que SMSRanger a un taux d’efficacité d’environ 80% si la victime a répondu à l’appel et que les informations complètes (fullz) fournies par l’utilisateur étaient exactes et mises à jour.

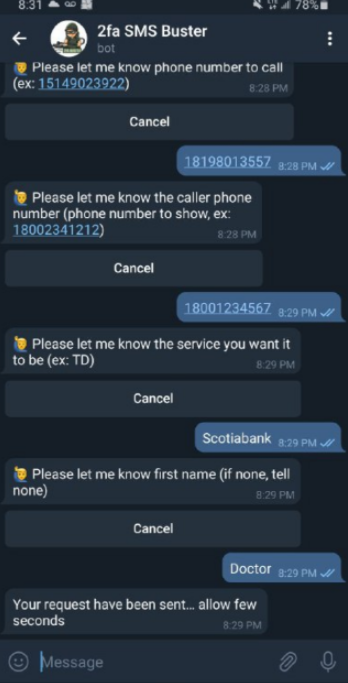

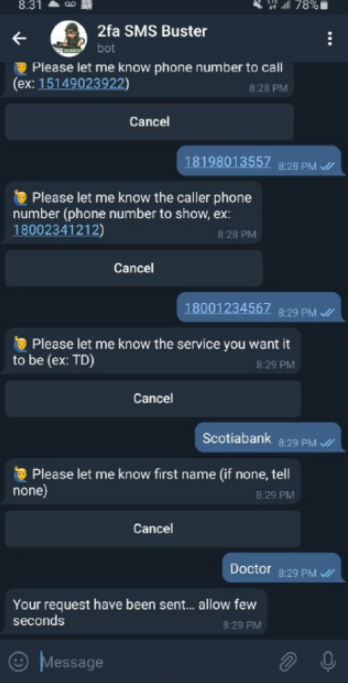

Un autre service d’interception OTP appelé SMS Buster nécessite un peu plus d’efforts de la part d’un client, explique Intel 471 :

« Le bot fournit des options pour déguiser un appel pour le faire apparaître comme un contact légitime d’une banque spécifique tout en laissant les attaquants choisir de composer à partir de n’importe quel numéro de téléphone. À partir de là, un attaquant pourrait suivre un script pour amener une victime à fournir des détails sensibles tels qu’un numéro d’identification personnel (PIN), une valeur de vérification de carte (CVV) et un OTP, qui pourraient ensuite être envoyés au compte Telegram d’un individu. Le bot, qui a été utilisé par des attaquants ciblant des victimes canadiennes, donne aux utilisateurs la possibilité de lancer des attaques en français et en anglais.

Ces services voient le jour parce qu’ils fonctionnent et qu’ils sont rentables. Et ils sont rentables car beaucoup trop de sites Web et de services orientent les utilisateurs vers des méthodes d’authentification multifacteur qui peuvent être interceptées, falsifiées ou mal dirigées, comme des codes à usage unique basés sur SMS ou même des jetons OTP générés par des applications.

L’idée derrière une véritable « authentification à deux facteurs » est que l’utilisateur doit présenter deux des trois éléments suivants : quelque chose qu’il possède (appareils mobiles); quelque chose qu’ils connaissent (mots de passe); ou quelque chose qu’ils sont (biométrie). Par exemple, vous présentez vos informations d’identification sur un site Web et le site vous invite à approuver la connexion via une invite qui s’affiche sur votre appareil mobile enregistré. C’est une véritable authentification à deux facteurs : quelque chose que vous avez et quelque chose que vous connaissez (et peut-être même quelque chose que vous êtes).

Le bot SMS Buster 2fa sur Telegram. Image : Intel 471.

De plus, ces méthodes dites de « notification push » incluent des contextes temporels importants qui ajoutent de la sécurité : elles se produisent directement après que l’utilisateur a soumis ses informations d’identification ; et la possibilité d’approuver la notification push expire après une courte période.

Mais dans de nombreux cas, ce que les sites demandent sont essentiellement deux choses que vous connaissez (un mot de passe et un code à usage unique) à soumettre via le même canal (un navigateur Web). C’est généralement toujours mieux que pas d’authentification multifacteur du tout, mais comme le montrent ces services, il existe désormais de nombreuses options pour contourner cette protection.

J’espère que ces services d’interception OTP indiquent clairement que vous ne devez jamais fournir d’informations en réponse à un appel téléphonique non sollicité. Peu importe qui prétend appeler : si vous n’avez pas initié le contact, raccrochez. Ne les mettez pas en attente pendant que vous appelez votre banque ; les escrocs peuvent contourner cela aussi. Raccrochez. Ensuite, vous pouvez appeler votre banque ou toute autre personne dont vous avez besoin.

Malheureusement, les personnes les plus susceptibles de tomber dans le piège de ces programmes d’interception OTP sont des personnes moins expérimentées avec la technologie. Si vous êtes un geek de l’informatique résident ou familial et que vous avez la possibilité de mettre à jour ou d’améliorer les profils d’authentification multifacteur pour vos amis et vos proches moins férus de technologie, ce serait un moyen fabuleux de montrer que vous vous souciez de vous et de les aider. parer à une catastrophe potentielle entre les mains de l’un de ces services de bot.

À quand remonte la dernière fois que vous avez examiné vos paramètres et options multi-facteurs sur les différents sites Web chargés de vos informations personnelles et financières les plus précieuses ? Cela vaut peut-être la peine de visiter 2fa.répertoire (anciennement twofactorauth[.]org) pour un contrôle.

En février, KrebsOnSecurity a écrit sur un nouveau service de cybercriminalité qui a aidé les attaquants à intercepter les mots de passe à usage unique (OTP) que de nombreux sites Web exigent comme deuxième facteur d’authentification en plus des mots de passe. Ce service s’est rapidement déconnecté, mais de nouvelles recherches révèlent qu’un certain nombre de concurrents ont depuis lancé des services basés sur des robots qui permettent aux escrocs de hameçonner facilement les OTP à partir de cibles.

Une publicité pour le service d’interception OTP/bot “SMSRanger”.

De nombreux sites Web exigent désormais que les utilisateurs fournissent à la fois un mot de passe et un code numérique/jeton OTP envoyé par SMS, ou généré par des applications mobiles telles que Authentique et Authentificateur Google. L’idée est que même si le mot de passe de l’utilisateur est volé, l’attaquant ne peut toujours pas accéder au compte de l’utilisateur sans ce deuxième facteur, c’est-à-dire sans accès à l’appareil mobile ou au numéro de téléphone de la victime.

Le service d’interception OTP présenté plus tôt cette année – Opt[.]agence – a annoncé un bot Web conçu pour inciter les cibles à abandonner les jetons OTP. Ce service (et tous les autres mentionnés dans cette histoire) suppose que le client possède déjà les identifiants de connexion de la cible par certains moyens.

Les clients de l’agence OTP saisiraient le numéro de téléphone et le nom d’une cible, puis le service initierait un appel téléphonique automatisé qui alerterait cette personne d’une activité non autorisée sur son compte. L’appel inviterait la cible à saisir un jeton OTP généré par l’application mobile de son téléphone (“à des fins d’authentification”), et ce code serait ensuite relayé au panneau des clients malveillants sur le site Web de l’agence OTP.

Agence du Bureau du Procureur s’est déconnecté quelques heures après cette histoire. Mais selon une étude de la société de cyber-intelligence Intel 471, plusieurs nouveaux services d’interception OTP sont apparus pour combler ce vide. Et tous fonctionnent via Télégramme, un système de messagerie instantanée basé sur le cloud.

“Intel 471 a vu une légère augmentation des services sur la cybercriminalité souterraine qui permettent aux attaquants d’intercepter les jetons de mot de passe à usage unique (OTP)”, a écrit la société dans un article de blog aujourd’hui. « Au cours des derniers mois, nous avons vu des acteurs fournir un accès à des services qui appellent les victimes, apparaître comme un appel légitime d’une banque spécifique et tromper les victimes en tapant un OTP ou un autre code de vérification dans un téléphone mobile afin de capturer et de livrer les codes à l’opérateur. Certains services ciblent également d’autres plateformes de médias sociaux ou services financiers populaires, offrant des capacités de phishing par e-mail et d’échange de carte SIM.

Intel471 dit qu’un nouveau bot Telegram OTP appelé “SMSRanger” est populaire parce qu’il est remarquablement facile à utiliser, et probablement à cause des nombreux témoignages publiés par des clients qui semblent satisfaits de son taux de réussite fréquent dans l’extraction de jetons OTP lorsque l’attaquant dispose déjà des informations personnelles « fullz » de la cible telles que la sécurité sociale. numéro et date de naissance. De leur analyse :

« Ceux qui paient pour l’accès peuvent utiliser le bot en entrant des commandes similaires à la façon dont les bots sont utilisés sur l’outil de collaboration de main-d’œuvre populaire Slack. Une simple commande slash permet à un utilisateur d’activer divers “modes” – des scripts destinés à divers services – qui peuvent cibler des banques spécifiques, ainsi que PayPal, Apple Pay, Google Pay ou un opérateur sans fil.

Une fois que le numéro de téléphone d’une cible a été entré, le bot fait le reste du travail, donnant finalement accès à n’importe quel compte qui a été ciblé. Les utilisateurs affirment que SMSRanger a un taux d’efficacité d’environ 80% si la victime a répondu à l’appel et que les informations complètes (fullz) fournies par l’utilisateur étaient exactes et mises à jour.

Un autre service d’interception OTP appelé SMS Buster nécessite un peu plus d’efforts de la part d’un client, explique Intel 471 :

« Le bot fournit des options pour déguiser un appel pour le faire apparaître comme un contact légitime d’une banque spécifique tout en laissant les attaquants choisir de composer à partir de n’importe quel numéro de téléphone. À partir de là, un attaquant pourrait suivre un script pour amener une victime à fournir des détails sensibles tels qu’un numéro d’identification personnel (PIN), une valeur de vérification de carte (CVV) et un OTP, qui pourraient ensuite être envoyés au compte Telegram d’un individu. Le bot, qui a été utilisé par des attaquants ciblant des victimes canadiennes, donne aux utilisateurs la possibilité de lancer des attaques en français et en anglais.

Ces services voient le jour parce qu’ils fonctionnent et qu’ils sont rentables. Et ils sont rentables car beaucoup trop de sites Web et de services orientent les utilisateurs vers des méthodes d’authentification multifacteur qui peuvent être interceptées, falsifiées ou mal dirigées, comme des codes à usage unique basés sur SMS ou même des jetons OTP générés par des applications.

L’idée derrière une véritable « authentification à deux facteurs » est que l’utilisateur doit présenter deux des trois éléments suivants : quelque chose qu’il possède (appareils mobiles); quelque chose qu’ils connaissent (mots de passe); ou quelque chose qu’ils sont (biométrie). Par exemple, vous présentez vos informations d’identification sur un site Web et le site vous invite à approuver la connexion via une invite qui s’affiche sur votre appareil mobile enregistré. C’est une véritable authentification à deux facteurs : quelque chose que vous avez et quelque chose que vous connaissez (et peut-être même quelque chose que vous êtes).

Le bot SMS Buster 2fa sur Telegram. Image : Intel 471.

De plus, ces méthodes dites de « notification push » incluent des contextes temporels importants qui ajoutent de la sécurité : elles se produisent directement après que l’utilisateur a soumis ses informations d’identification ; et la possibilité d’approuver la notification push expire après une courte période.

Mais dans de nombreux cas, ce que les sites demandent sont essentiellement deux choses que vous connaissez (un mot de passe et un code à usage unique) à soumettre via le même canal (un navigateur Web). C’est généralement toujours mieux que pas d’authentification multifacteur du tout, mais comme le montrent ces services, il existe désormais de nombreuses options pour contourner cette protection.

J’espère que ces services d’interception OTP indiquent clairement que vous ne devez jamais fournir d’informations en réponse à un appel téléphonique non sollicité. Peu importe qui prétend appeler : si vous n’avez pas initié le contact, raccrochez. Ne les mettez pas en attente pendant que vous appelez votre banque ; les escrocs peuvent contourner cela aussi. Raccrochez. Ensuite, vous pouvez appeler votre banque ou toute autre personne dont vous avez besoin.

Malheureusement, les personnes les plus susceptibles de tomber dans le piège de ces programmes d’interception OTP sont des personnes moins expérimentées avec la technologie. Si vous êtes un geek de l’informatique résident ou familial et que vous avez la possibilité de mettre à jour ou d’améliorer les profils d’authentification multifacteur pour vos amis et vos proches moins férus de technologie, ce serait un moyen fabuleux de montrer que vous vous souciez de vous et de les aider. parer à une catastrophe potentielle entre les mains de l’un de ces services de bot.

À quand remonte la dernière fois que vous avez examiné vos paramètres et options multi-facteurs sur les différents sites Web chargés de vos informations personnelles et financières les plus précieuses ? Cela vaut peut-être la peine de visiter 2fa.répertoire (anciennement twofactorauth[.]org) pour un contrôle.

— to krebsonsecurity.com