Le plugin Essential Addons for Elementor WordPress, avec plus d’un million d’utilisateurs, a récemment corrigé plusieurs vulnérabilités qui auraient pu permettre à des attaquants malveillants d’exécuter du code arbitraire sur un site Web WordPress ciblé.

Vulnérabilité d’attaque LFI à RCE

Selon le site Web du gouvernement américain NIST, les vulnérabilités du plugin Essential Addons for Elementor ont permis à un attaquant de lancer une attaque Local File Inclusion, qui est un exploit qui permet à un attaquant de faire en sorte qu’une installation WordPress révèle des informations sensibles et lise des informations arbitraires. des dossiers.

À partir de là, l’attaque pourrait conduire à une attaque plus grave appelée Remote Code Execution (RCE). L’exécution de code à distance est une forme d’attaque très sérieuse dans laquelle un pirate est capable d’exécuter du code arbitraire sur un site WordPress et de causer une série de dommages, y compris une prise de contrôle complète du site.

Par exemple, une attaque par inclusion de fichiers locaux peut être accomplie en modifiant les paramètres d’URL en quelque chose qui pourrait révéler des informations sensibles.

Cela a été rendu possible car le plugin Essential Addons for Elementor WordPress n’a pas correctement validé et nettoyé les données.

La désinfection des données est un processus visant à limiter le type d’informations pouvant être saisies. En termes simples, le nettoyage des données peut être considéré comme un verrou qui n’autorise qu’une entrée spécifique, une clé avec un modèle spécifique. Un échec de l’assainissement des données pourrait être analogue à un verrou qui permet à n’importe quelle clé de l’ouvrir.

Selon le gouvernement des États-Unis Base de données nationale sur la vulnérabilité:

«Le plugin Essential Addons for Elementor WordPress avant 5.0.5 ne valide pas et ne nettoie pas certaines données de modèle avant qu’elles ne soient incluses dans les instructions, ce qui pourrait permettre à des attaquants non authentifiés d’effectuer une attaque par inclusion de fichiers locaux et de lire des fichiers arbitraires sur le serveur, cela pourrait également conduire vers RCE via des fichiers téléchargés par l’utilisateur ou d’autres techniques LFI vers RCE.

Site de sécurité WPScan qui ont été les premiers à découvrir découvrir et signaler la vulnérabilité publié la description suivante :

“Le plugin ne valide pas et ne nettoie pas certaines données de modèle avant de les inclure dans les déclarations, ce qui pourrait permettre à des attaquants non authentifiés d’effectuer une attaque par inclusion de fichiers locaux et de lire des fichiers arbitraires sur le serveur, cela pourrait également conduire à RCE via des fichiers téléchargés par l’utilisateur ou d’autres LFI aux techniques RCE.

Addons essentiels pour Elementor patché

La vulnérabilité a été annoncée sur le site de la base de données nationale sur les vulnérabilités le 1er février 2022.

Mais la version “Lite” du plugin Essential Addons for Elementor corrige des vulnérabilités depuis fin janvier, selon le journal des modifications d’Essential Addons Lite.

Un journal des modifications est un fichier journal de toutes les modifications apportées pour chaque version d’un logiciel, comme un plugin WordPress, qui est mis à jour. C’est un enregistrement de tout ce qui a été changé.

Le but du journal des modifications est d’enregistrer ce qui a été modifié ainsi que de fournir de la transparence aux utilisateurs du logiciel, qui peuvent l’examiner avant la mise à jour et décider si la mise à jour est importante ou prendre du temps et tester le plugin sur un site intermédiaire pour voir si les modifications ont un impact sur d’autres plugins et le thème utilisé.

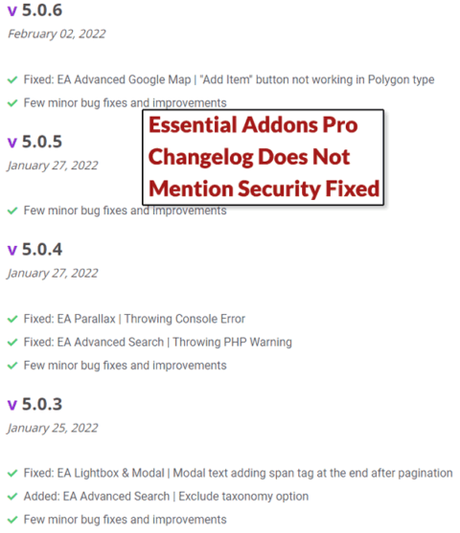

Curieusement, le journal des modifications de la version Pro ne mentionne que “Quelques corrections de bugs mineurs et améliorations” mais ne mentionne aucunement les correctifs de sécurité.

Capture d’écran des addons essentiels pour Elementor Pro Changelog

<img src="https://cdn.searchenginejournal.com/wp-content/uploads/2022/02/essential-addons-pro-changelog-61fa5cec27447-sej-480x557.png" alt="Journal des modifications pour les compléments essentiels pour le plugin Elementor" />

Pourquoi les informations sur le correctif de sécurité manquent-elles dans la version Pro du plugin WordPress ?

Journal des modifications pour la version Lite d’Essential Addons for Elementor Lite Plugin

Le journal des modifications de la version Lite couvrant les versions 5.0.3 à 5.0.5 a été mis à jour du 25 au 28 janvier 2022 pour résoudre les problèmes suivants :

- Corrigé : nettoyage des paramètres dans les widgets dynamiques

- Amélioré : Chemins d’accès aux fichiers de modèles épurés pour l’amélioration de la sécurité

- Amélioré : sécurité renforcée pour empêcher l’inclusion d’un serveur distant de formulaire de fichier indésirable via une requête ajax

Le changelog note qu’aujourd’hui, le 2 février 2022, l’amélioration de sécurité suivante a été effectuée pour la version 5.0.6 :

- Amélioré : désinfection, validation et échappement des données pour l’amélioration de la sécurité

Quelle est la version la plus sûre des compléments essentiels pour le plugin Elementor ?

La base de données du gouvernement américain sur les vulnérabilités n’a pas attribué de score de gravité, il n’est donc pas clair pour le moment à quel point la vulnérabilité est grave.

Cependant, une vulnérabilité d’exécution de code à distance est particulièrement préoccupante, c’est donc probablement une bonne idée de mettre à jour vers la toute dernière version du plugin Essential Addons.

Le site Web WPScan indique que les vulnérabilités ont été corrigées dans Essential Addons for Elementor Plugin version 5.0.5.

Cependant, le journal des modifications du plugin pour la version Lite du plugin indique que la version 5.0.6 corrige un problème supplémentaire de désinfection des données aujourd’hui, le 22 février 2022.

Il peut donc être prudent de mettre à jour au moins la version 5.0.6.

Citations

Lire le rapport de vulnérabilité WPScan

Addons essentiels pour Elementor < 5.0.5 - LFI non authentifié

Lire le rapport du gouvernement des États-Unis sur la vulnérabilité

Lisez le journal des modifications Essential Addons for Elementor Plugin Lite

Addons essentiels pour Elementor Lite Plugin Changelog

Lisez le journal des modifications pour les compléments essentiels pour Elementor Pro

Addons essentiels pour Elementor Pro Changelog

— to www.searchenginejournal.com