Les chercheurs de Resecurity ont découvert un nouveau Phishing-as-a-Service (PhaaS) appelé EvilProxy annoncé sur le Dark Web.

Message d’origine : https://resecurity.com/blog/article/evilproxy-phishing-as-a-service-with-mfa-bypass-emerged-in-dark-web

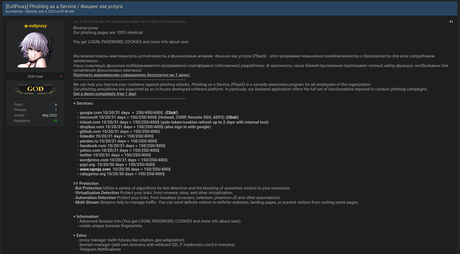

Suite au récent Twilio piratage entraînant la fuite de codes 2FA (OTP), les cybercriminels continuent de mettre à niveau leur arsenal d’attaques pour orchestrer des campagnes de phishing avancées ciblant les utilisateurs du monde entier. Sécurité a récemment identifié un nouveau Phishing-as-a-Service (PhaaS) appelé EvilProxy annoncé sur le Dark Web. Sur certaines sources, le nom alternatif est Molochqui a un lien avec un kit de phishing développé par plusieurs acteurs clandestins notables qui ciblaient auparavant les institutions financières et le secteur du commerce électronique.

Alors que l’incident avec Twilio est uniquement lié à la chaîne d’approvisionnement, les risques de cybersécurité conduisent évidemment à des attaques contre des cibles en aval, le service souterrain produit comme EvilProxy permet aux acteurs de la menace d’attaquer les utilisateurs avec MFA activé à la plus grande échelle sans avoir besoin de pirater les services en amont.

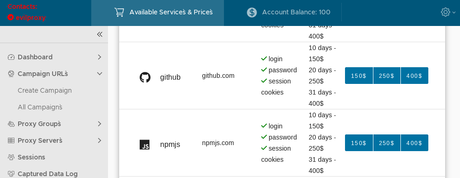

Les acteurs d’EvilProxy utilisent Proxy inverse et Injection de biscuits méthodes pour contourner l’authentification 2FA – proxyfying session de la victime. Auparavant, de telles méthodes ont été observées dans des campagnes ciblées d’APT et de groupes de cyberespionnage, mais maintenant ces méthodes ont été produites avec succès dans EvilProxy, ce qui souligne l’importance de la croissance des attaques contre les services en ligne et les mécanismes d’autorisation MFA.

Sur la base de l’enquête en cours entourant le résultat d’attaques contre plusieurs employés d’entreprises du Fortune 500, Resecurity a pu obtenir des connaissances substantielles sur EvilProxy, notamment sa structure, ses modules, ses fonctions et l’infrastructure réseau utilisée pour mener des activités malveillantes. Les premières occurrences d’EvilProxy ont été initialement identifiées en relation avec des attaques contre les clients de Google et MSFT qui ont MFA activé sur leurs comptes – soit avec SMS ou Jeton d’application.

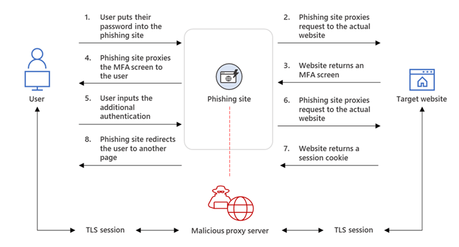

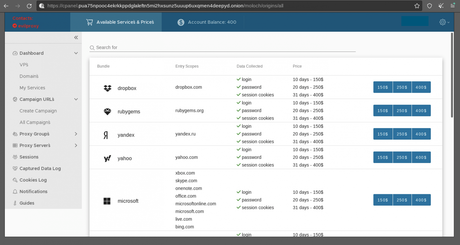

La première mention d’EvilProxy a été détectée début mai 2022, c’est à ce moment-là que les acteurs qui l’exécutent ont publié une vidéo de démonstration détaillant comment il pourrait être utilisé pour fournir des liens de phishing avancés dans le but de compromettre les comptes des consommateurs appartenant à de grandes marques telles que Pomme, Facebook, Allez papa, GitHub, Google, Boîte de dépôt, Instagram, Microsoft, Twitter, Yahoo, Yandex et d’autres.

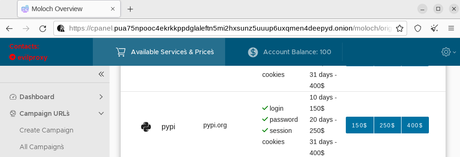

Notamment, EvilProxy prend également en charge les attaques de phishing contre Index des packages Python (PyPi):

Le référentiel logiciel officiel pour le langage Python (Python Package Index (PyPI)) a été récemment a dit (la semaine dernière) que les contributeurs du projet ont fait l’objet d’une attaque de phishing qui a tenté de les inciter à divulguer les identifiants de connexion de leur compte. L’attaque mise à profit JusStealer (en tant que charge utile finale après le compromis initial) et selon les conclusions de l’équipe HUNTER de Resecurity – liées aux acteurs d’EvilProxy qui ont ajouté cette fonction peu de temps avant que l’attaque ne soit menée.

Outre PyPi, la fonctionnalité d’EvilProxy prend également en charge GitHub et npmjs (Gestionnaire de packages JavaScript largement utilisé par plus de 11 millions de développeurs dans le monde) permettant des attaques de la chaîne d’approvisionnement via des campagnes de phishing avancées. Il est fort probable que les acteurs visent à cibler les développeurs de logiciels et les ingénieurs informatiques pour accéder à leurs référentiels dans le but final de pirater cibles « en aval ». Ces tactiques permettent aux cybercriminels de capitaliser sur l’insécurité des utilisateurs finaux qui supposent qu’ils téléchargent des packages logiciels à partir de ressources sécurisées et ne s’attendent pas à ce qu’ils soient compromis.

Comment ça fonctionne?

EvilProxy utilise le principe du « Reverse Proxy ». Le concept de proxy inverse est simple : les acteurs malveillants dirigent les victimes vers une page de phishing, utilisent le proxy inverse pour récupérer tout le contenu légitime attendu par l’utilisateur, y compris les pages de connexion – il renifle leur trafic lorsqu’il passe par le proxy. De cette façon, ils peuvent récolter des cookies de session valides et contourner le besoin de s’authentifier avec des noms d’utilisateur, des mots de passe et/ou des jetons 2FA.

Resecurity a acquis des vidéos publiées par des acteurs d’EvilProxy démontrant comment il peut être utilisé pour voler la session de la victime et passer avec succès par les services de messagerie Microsoft 2FA et Google pour accéder au compte cible.

Google 2FA

Microsoft 2FA

EvilProxy est proposé sur une base d’abonnement, lorsque l’utilisateur final (un cybercriminel) choisit un service d’intérêt à cibler (par exemple, Facebook ou Linkedin), l’activation sera pour une période de temps spécifique (10, 20 ou 31 jours selon la description des plans qui a été publiée par les acteurs sur plusieurs forums du Dark Web). L’un des acteurs clés – John_Malkovich, agissant en tant qu’administrateur pour examiner les nouveaux clients. Le service est représenté dans toutes les principales communautés souterraines, y compris XSS, Exploiter et Enfreint.

Le paiement pour EvilProxy est organisé manuellement via un opérateur sur Telegram. Une fois les fonds de l’abonnement reçus, ils seront déposés sur le compte du portail client hébergé dans TOR. Le kit est disponible pour 400 $ par mois sur le Dark Web hébergé sur le réseau TOR.

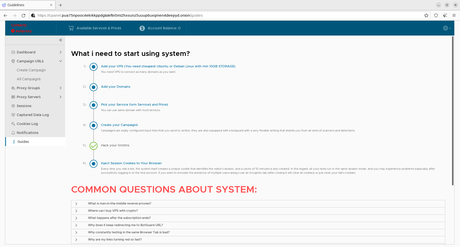

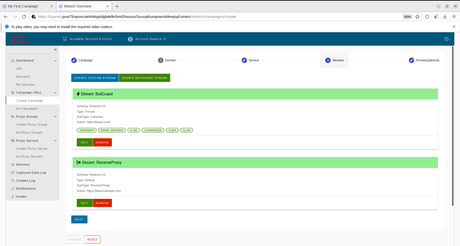

Le portail d’EvilProxy contient de multiples tutoriels et vidéos interactives concernant l’utilisation du service et des conseils de configuration. Pour être franc, les mauvais acteurs ont fait un excellent travail en termes de convivialité du service et de configurabilité des nouvelles campagnes, des flux de trafic et de la collecte de données.

Après l’activation, l’opérateur sera invité à fournir des informations d’identification SSH pour déployer davantage un conteneur Docker et un ensemble de scripts. Cette approche a également été utilisée dans d’autres Service Phaas appelé “Frappo” qui a été identifié par Resecurity cette année. L’installateur automatisé a une référence à un utilisateur “Olf Dobs” (ksh8h297aydO) sur Gitlab :

apt update -qqy & apt dist-upgrade –no-install-recommends –no-install-suggests -o Dpkg::options::=”–force-confdef” -y \ & apt install –no-install-recommends –no -install-suggests -y git \ & rm -rf /srv/control-agent & git clone –recurse-submodules https://gitlab.com/ksh8h297ayd0/docker-control-agent.git /srv/control-agent \ & cd /srv/control-agent & chmod +x ./install.sh \ & /srv/control-agent/install.sh ‘[license_key]’ ===*=

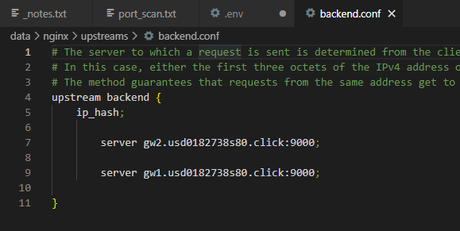

Après un déploiement réussi, les scripts achemineront le trafic des victimes via 2 passerelles définies comme « en amont » :

Sur la base d’une analyse plus approfondie, nous avons identifié certains des noms de domaine utilisés pour les campagnes de phishing. Les acteurs malveillants enregistrent des domaines similaires (par l’orthographe) avec l’intention de les masquer sous des services en ligne légitimes.

Certains des liens générés par EvilProxy pour se faire passer pour les services Microsoft E-Mail sont fournis ci-dessous :

URL d’hameçonnage de connexionhttps://lmo.msdnmail[.]net/common/oauth2/v2.0/authorize?client_id=4765445b-32c6-49b0-83e6-1d93765276ca&redirect_uri=https%3A%2Fopenid%20profile%20https%3 A%2F%2Fwwwofc.msdnmail.net%2Fv2%2FOfficeHome.All&response_mode=form_post&nonce=637975588496970710 .Zjg3YzFkMmEtYTUxYy00NDliLWEzYzAtMTExZTliNjBkY2ZkY2U3NzM2MDMtZWNhZC00ZWFmLWE5YjMtYzgzZTFjM2E1ZDdl&ui_locales=en-US&mkt=en-US&state=jHi-CP0Nu4oFHIxklcT1adstnCWbwJwuXQWTxNSSsw-23qiXK-6EzyYoAyNZ6rHuHwsIYSkRp99F-bqPqhN4JVCnT4-3MQIDvdTKapKarcqaMFi6_xv2__3D0KfqBQ070ykGBGlwxFQ6Mzt9CwUsz2zdgcB4jFux2BhZQwcj-WumSBz0VQs5VePV-wz00E8rDxEXfQdlv-AT29EwdG77AmGWinyf3yQXSZTHJyo8s-IWSHoly3Kbturwnc87sDC3uwEn6VDIjKbbaJ-c-WOzrg&x-client-SKU=ID_NETSTANDARD2_0&x-client-ver=6.16.0.0

URL post-autorisationhttps://473126b6-bf9a-4a96-8111-fb04f6631ad8-571c4b21.msdnmail[.]net/mail/?realm=[victim_domain]&exsvurl=1&ll-cc=1033&modurl=0&JitExp=1&url=%2Fowa%2F%3Frealm%253d%2526exsvurl%253d1%2526ll-cc%253d1033%2526modurl%253d0%2526login_hint%253[victim_email]%252540[victim_domain]

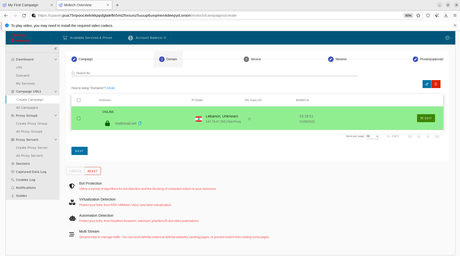

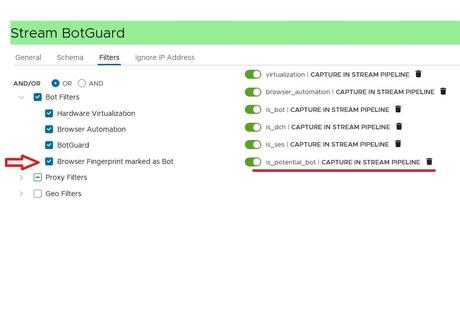

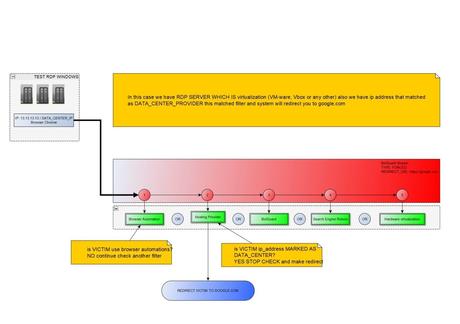

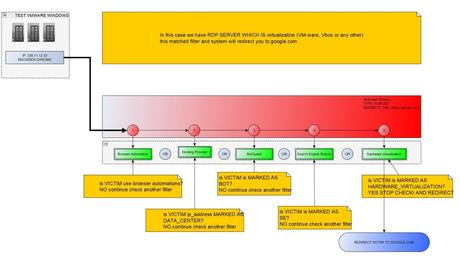

Les acteurs malveillants utilisent plusieurs techniques et approches pour reconnaître les victimes et empêcher la détection du code du kit de phishing. Comme les solutions de prévention de la fraude et de renseignement sur les cybermenaces (CTI), elles regroupent des données sur des Services VPN, Procurations, Nœuds de sortie TOR et d’autres hôtes qui peuvent être utilisés pour l’analyse de la réputation IP (des victimes potentielles). Dans le cas où ils soupçonnent un bot ou un chercheur, ils abandonnent la connexion ou la redirigent vers un hôte spécifique (par exemple, « brave.com »).

Une autre approche qui a été identifiée est basée sur les empreintes digitales.

Les mauvais acteurs sont particulièrement diligents lorsqu’il s’agit de détecter d’éventuelles machines virtuelles, généralement utilisées par les analystes de sécurité pour rechercher des contenus malveillants et des clients se connectant via RDP (Remote Desktop Protocol) :

Importance

Alors que la vente d’EvilProxy nécessite une vérification, les cybercriminels disposent désormais d’une solution rentable et évolutive pour effectuer des attaques de phishing avancées afin de compromettre les consommateurs de services en ligne populaires avec MFA activé. L’apparition de tels services dans le Dark Web entraînera une augmentation significative de l’activité ATO/BEC et des cyberattaques ciblant l’identité des utilisateurs finaux, où la MFA peut être facilement contournée à l’aide d’outils comme EvilProxy.

Les indicateurs de compromission (IoC) ainsi que d’autres informations sont inclus dans le message original publié par Resecurity.

https://resecurity.com/blog/article/evilproxy-phishing-as-a-service-with-mfa-bypass-emerged-in-dark-web

Suis moi sur Twitter: @affairesdesecurite et Facebook

(Affaires de sécurité – piratage, EvilProxy)

Partager sur

— to securityaffairs.co