La National Vulnerability Database (NVD) du gouvernement américain a publié un avis faisant état d’une vulnérabilité critique affectant le plugin Forminator WordPress Contact Form jusqu’à la version 1.24.6 incluse.

Des attaquants non authentifiés peuvent télécharger des fichiers malveillants sur des sites Web qui, selon l’avertissement, « peuvent rendre possible l’exécution de code à distance ».

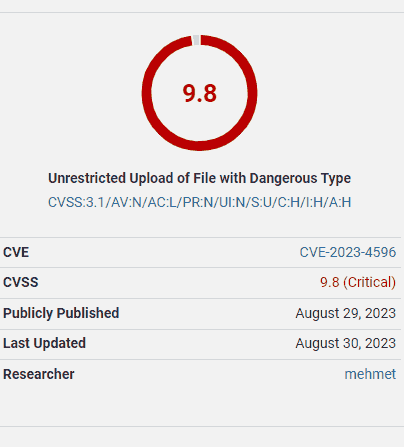

Le score de vulnérabilité est de 9,8, sur une échelle de un à dix, dix étant le niveau de vulnérabilité le plus grave.

Capture d’écran de l’avis Wordfence

Capture d’écran de Wordfence.com<img decoding="async" src="https://www.searchenginejournal.com/wp-content/uploads/2023/08/screenshot-wordfence-forminator-vulnerability-64eeed599cefb-sej.png" alt="Image montrant que la vulnérabilité du plugin Forminator WordPress est classée 9,8" />

Capture d’écran de Wordfence.com<img decoding="async" src="https://www.searchenginejournal.com/wp-content/uploads/2023/08/screenshot-wordfence-forminator-vulnerability-64eeed599cefb-sej.png" alt="Image montrant que la vulnérabilité du plugin Forminator WordPress est classée 9,8" />

Vulnérabilité aux attaquants non authentifiés

De nombreuses vulnérabilités nécessitent généralement qu’un attaquant atteigne d’abord un niveau d’utilisateur WordPress avant de pouvoir lancer une attaque.

Par exemple, certaines vulnérabilités sont accessibles aux personnes disposant d’un niveau d’utilisateur abonné, d’autres nécessitent un niveau de contributeur ou d’administrateur pour pouvoir lancer une attaque.

Ce qui rend cette vulnérabilité particulièrement inquiétante, c’est qu’elle permet à des attaquants non authentifiés, c’est-à-dire n’ayant aucun niveau d’utilisateur, de réussir à pirater le site.

Une deuxième raison pour laquelle cette vulnérabilité est notée 9,8 sur une échelle de 1 à 10 (critique) est que l’attaquant peut télécharger un fichier arbitraire, c’est-à-dire n’importe quel type de fichier, comme un script malveillant.

La base de données nationale sur les vulnérabilités (NVD) décrit la vulnérabilité :

« Le plugin Forminator pour WordPress est vulnérable aux téléchargements de fichiers arbitraires en raison de la validation du type de fichier se produisant après le téléchargement d’un fichier sur le serveur dans la fonction upload_post_image() dans les versions jusqu’à 1.24.6 incluse.

Cela permet à des attaquants non authentifiés de télécharger des fichiers arbitraires sur le serveur du site concerné, ce qui peut rendre possible l’exécution de code à distance.

Exécution de code à distance

Une vulnérabilité d’exécution de code à distance (RCE) est un type d’exploit dans lequel l’attaquant peut exécuter du code malveillant sur le site Web attaqué à distance depuis une autre machine.

Les dégâts causés par ce type d’exploit peuvent être aussi graves qu’une prise de contrôle complète d’un site.

Les formulaires de contact doivent être verrouillés

Les plugins WordPress qui permettent à des utilisateurs enregistrés ou non authentifiés de télécharger n’importe quoi, même du texte ou des images, doivent disposer d’un moyen de limiter ce qui peut être téléchargé.

Les formulaires de contact doivent être particulièrement verrouillés car ils acceptent les commentaires du public.

RCE non spécifique à WordPress

Ces types de vulnérabilités ne sont pas spécifiques à WordPress, elles peuvent arriver à n’importe quel système de gestion de contenu.

WordPress publie des normes de codage permettant aux éditeurs de savoir comment éviter ce genre de choses.

La page des développeurs WordPress pour la sécurité des plugins (Désinfection des données) explique comment gérer correctement les téléchargements provenant de sources non fiables.

La page développeur conseille :

« Les données non fiables proviennent de nombreuses sources (utilisateurs, sites tiers, même votre propre base de données !) et doivent toutes être vérifiées avant d’être utilisées.

La désinfection des entrées est le processus de sécurisation/nettoyage/filtrage des données d’entrée.

La validation est préférable à la désinfection car la validation est plus spécifique.

Mais lorsqu’il n’est pas possible d’être « plus précis », la désinfection est la meilleure solution. »

Le plugin de formulaire de contact Forminator a-t-il corrigé la vulnérabilité ?

Selon National Vulnerability Database et la société de sécurité Wordfence WordPress, le problème a été résolu dans la version 1.25.0.

Wordfence recommande mise à jour vers la dernière version :

«Mise à jour vers la version 1.25.0 ou une version corrigée plus récente…»

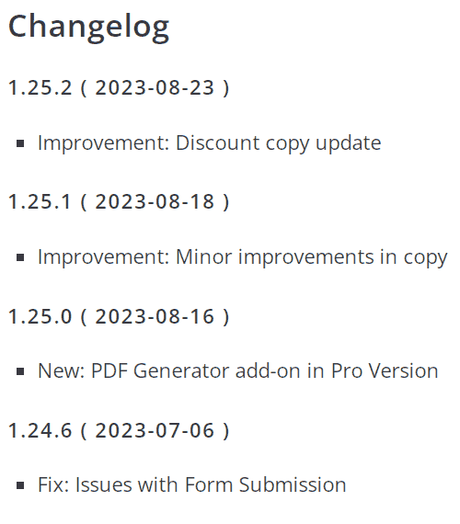

Journal des modifications du plugin Forminator

Un journal des modifications est un enregistrement de toutes les modifications apportées à un logiciel. Il permet aux utilisateurs de le lire et de déterminer s’ils souhaitent ou non mettre à jour leur logiciel.

C’est une bonne pratique d’informer vos utilisateurs qu’une mise à jour logicielle contient un correctif (appelé correctif) pour une vulnérabilité.

Cela permet aux utilisateurs de savoir qu’une mise à jour particulière est urgente afin qu’ils puissent prendre une décision éclairée concernant la mise à jour de leur logiciel.

Sinon, comment un utilisateur de logiciel saurait-il qu’une mise à jour est urgente sans que le journal des modifications ne l’en informe, n’est-ce pas ?

Jugez par vous-même si le journal des modifications de Forminator offre une notification suffisante à ses utilisateurs concernant un correctif de vulnérabilité :

Capture d’écran du journal des modifications de Forminator

<img decoding="async" src="https://www.searchenginejournal.com/wp-content/uploads/2023/08/forminator-plugin-changelog-64eeef3db4ff1-sej.png" alt="Formulaire de contact Forminator pour le journal des modifications du plugin WordPress" />

<img decoding="async" src="https://www.searchenginejournal.com/wp-content/uploads/2023/08/forminator-plugin-changelog-64eeef3db4ff1-sej.png" alt="Formulaire de contact Forminator pour le journal des modifications du plugin WordPress" />

Sources:

Lisez l’avis officiel de la base de données nationale sur les vulnérabilités :

Lisez l’avis de Wordfence sur la vulnérabilité du plug-in de formulaire de contact Forminator WordPress.

Forminator <= 1.24.6 – Téléchargement de fichiers arbitraires non authentifiés

Lire le rapport Exploit Database sur la vulnérabilité du formulaire de contact Forminator

WordPress Plugin Forminator 1.24.6 – Exécution de commandes à distance non authentifiées

Image sélectionnée par Shutterstock/ViDI Studio

to www.searchenginejournal.com

Abonnez-vous à notre page Facebook: https://www.facebook.com/mycamer.net

Pour recevoir l’actualité sur vos téléphones à partir de l’application Telegram cliquez ici: https://t.me/+KMdLTc0qS6ZkMGI0

Nous ecrire par Whatsapp : Whatsapp +44 7476844931