Le ver « LitterDrifter » infecte des PC qui n’ont pas été intentionnellement ciblés par ses créateurs

En un mot: Les vers USB sont traditionnellement conçus pour se propager partout où ils le peuvent, en sautant sur n’importe quel périphérique de stockage amovible qu’ils peuvent trouver. Lorsque le cyberespionnage et la cyberguerre entrent en jeu, cette capacité de propagation peut aller à l’encontre de l’intention initiale du logiciel malveillant.

Check Point Research a récemment découvert et analysé un nouveau ver doté de capacités de propagation USB, un malware apparemment « plus simple » créé par Gamaredon, un groupe bien connu travaillant avec le Service fédéral de sécurité russe (FSB). Également connu sous les noms de Primitive Bear, ACTINIUM et Shuckworm, Gamerdon est un acteur inhabituel au sein de l’écosystème d’espionnage russe, qui vise presque exclusivement à compromettre les cibles ukrainiennes.

Check Point a déclaré que si d’autres équipes de cyberespionnage russes préfèrent cacher leur présence autant que possible, Gamaredon est connue pour ses campagnes à grande échelle tout en se concentrant sur des cibles régionales. LitterDrifter, le ver récemment découvert par le groupe, semble adhérer au comportement habituel de Gamaredon car il est probablement allé bien au-delà de ses cibles initiales.

LitterDrifter est un ver écrit dans le très décrié langage VBScript (VBS) avec deux fonctionnalités principales : la propagation « automatique » sur les clés USB et l’écoute des commandes à distance provenant des serveurs de commande et de contrôle (C2) des créateurs. Le malware semble être une évolution des efforts antérieurs de Gamaredon en matière de propagation USB, ont expliqué les chercheurs de Check Point.

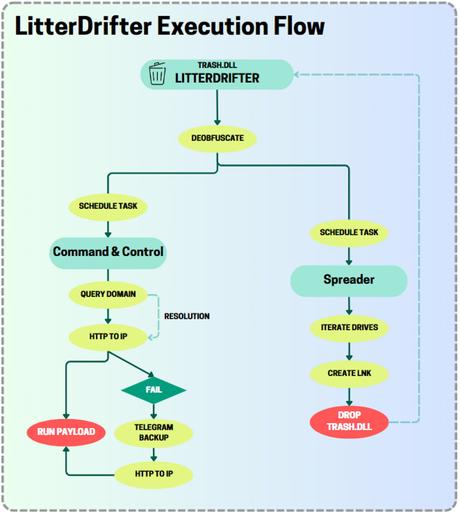

LitterDrifter utilise deux modules distincts pour atteindre ses objectifs, qui sont exécutés par un composant VBS orchestrateur « fortement obscurci » trouvé dans la bibliothèque trash.dll. Le ver tente d’établir la persistance sur les systèmes Windows en ajoutant de nouvelles tâches planifiées et des clés de registre, en exploitant le framework Windows Management Instrumentation (WMI) pour identifier les cibles USB et créer des raccourcis avec des noms aléatoires.

Le ver tente d’infecter une cible USB dès que la clé USB est connectée au système. Après l’infection, LitterDrifter tente de contacter un serveur C2 caché derrière un réseau d’adresses IP dynamiques qui durent généralement jusqu’à 28 heures. Une fois la connexion établie, LitterDrifter peut télécharger des charges utiles supplémentaires, les décoder et enfin les exécuter sur un système compromis.

Check Point Research a déclaré qu’aucune autre charge utile n’a été téléchargée pendant le travail d’analyse, ce qui signifie que LitterDrifter est probablement la première étape d’une attaque en cours plus complexe. La majorité des infections par LitterDrifter ont été découvertes en Ukraine, mais le ver a également été identifié sur des PC situés aux États-Unis, en Allemagne, au Vietnam, au Chili et en Pologne. Gamaredon a probablement perdu le contrôle de son ver, qui s’est finalement propagé à des cibles involontaires avant que l’attaque complète ne soit déployée.