Un incident qui « n'aurait jamais dû se produire »

Qu'est-ce qui vient de se passer? Un examen gouvernemental de l'attaque contre le service de messagerie hébergé Exchange Online de Microsoft par un groupe lié à la Chine a fustigé la société de Redmond pour avoir permis une « cascade de failles de sécurité » qui étaient évitables et n'auraient jamais dû se produire. Le rapport décrit la culture de sécurité de Microsoft comme « inadéquate » et nécessitant une refonte.

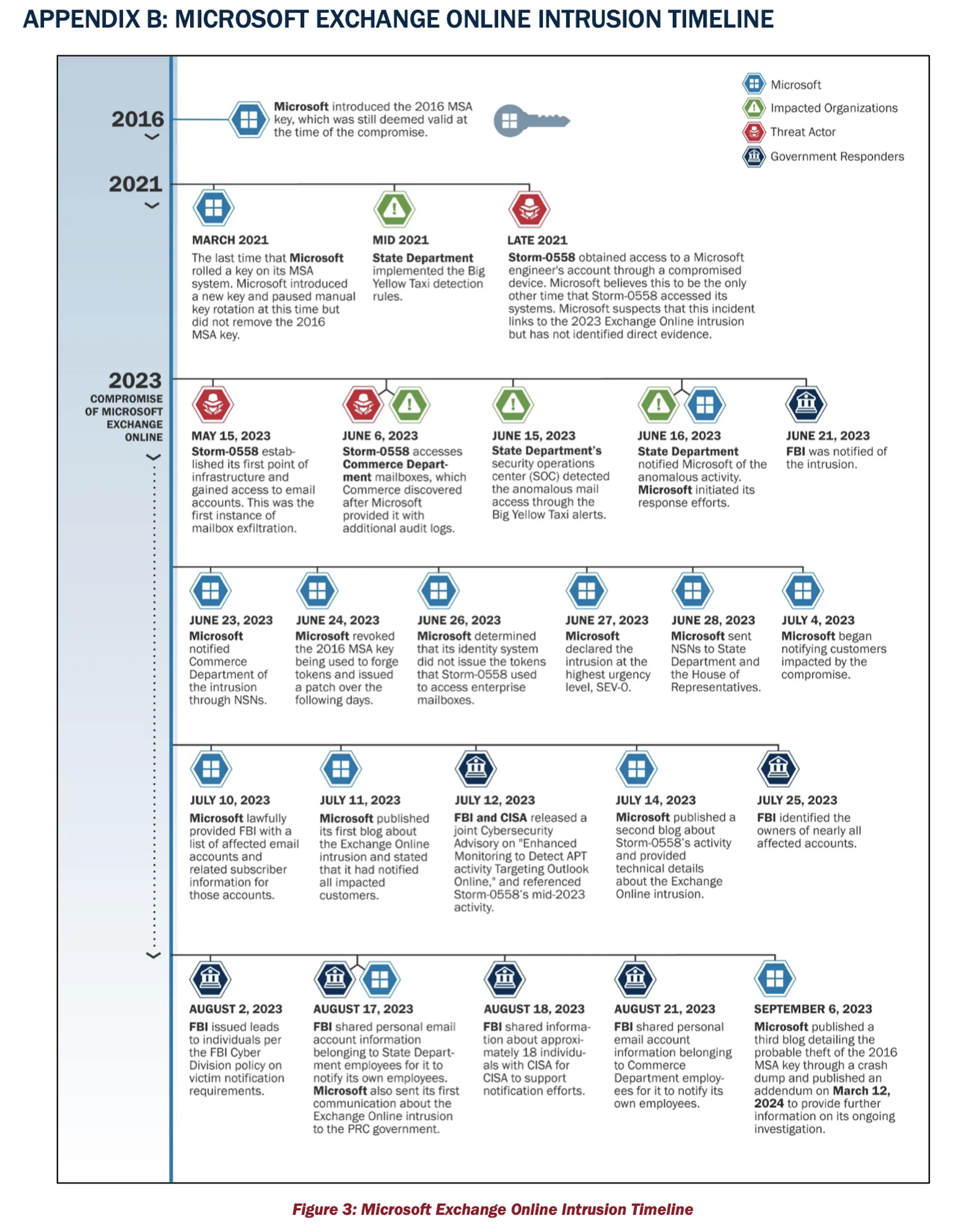

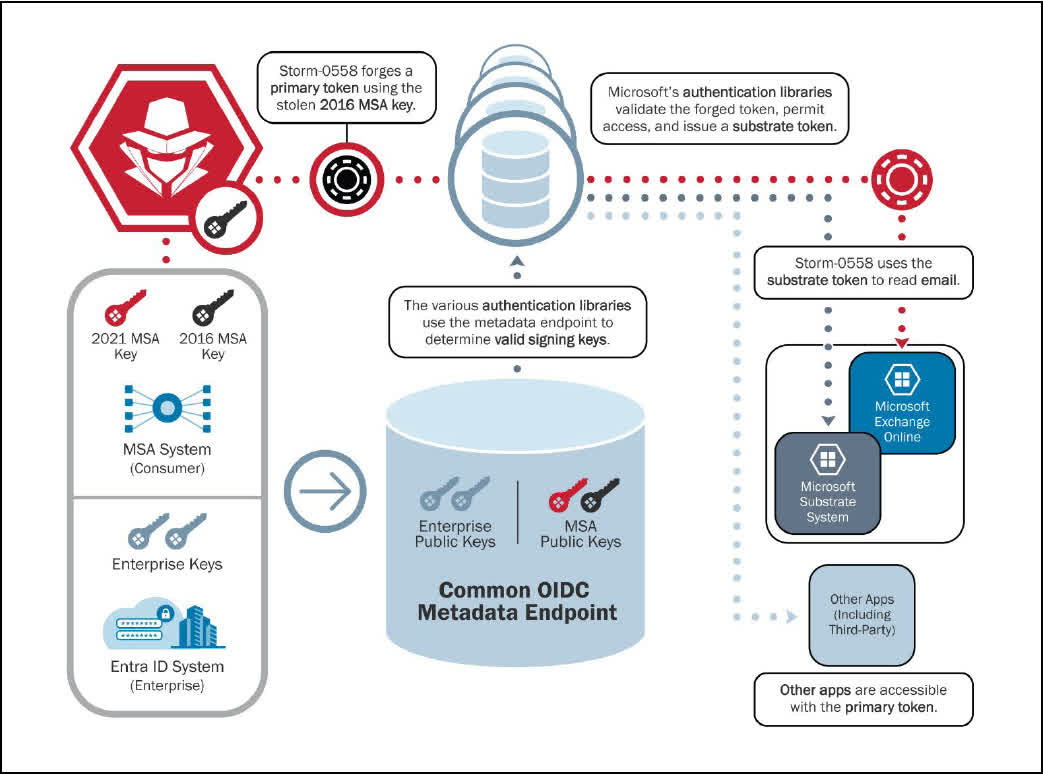

Le piratage d'Exchange Online qui a eu lieu en mai dernier serait lié au vol d'un acteur malveillant affilié à la Chine connu sous le nom de Storm-0558, fin 2021, d'une clé de signature Azure sur l'ordinateur portable compromis d'un ingénieur entré en possession de Microsoft après une acquisition.

Le piratage a permis aux responsables d'accéder aux boîtes de réception de courrier électronique en ligne de 22 organisations, affectant plus de 500 personnes, dont la secrétaire au Commerce Gina Raimondo, l'ambassadeur des États-Unis en République populaire de Chine R. Nicholas Burns, le membre du Congrès Don Bacon et le secrétaire d'État adjoint aux Affaires étrangères. Affaires de l'Asie de l'Est et du Pacifique Daniel Kritenbrink.

Un examen de l'incident effectué par le Cyber Safety Review Board (CSRB) de l'Agence de sécurité des infrastructures et de cybersécurité du gouvernement américain indique que le piratage était « évitable » et qu'une série de décisions de Microsoft ont favorisé « une culture d'entreprise qui a dépriorisé les investissements en matière de sécurité d'entreprise et a favorisé des mesures rigoureuses ». gestion des risques. »

L'étude ajoute que la culture de sécurité de Microsoft nécessite « une refonte, en particulier à la lumière de la place centrale de l'entreprise dans l'écosystème technologique et du niveau de confiance que les clients accordent à l'entreprise pour protéger leurs données et leurs opérations ».

D'autres recommandations incluent que le PDG et le conseil d'administration de Microsoft se concentrent directement sur la culture de sécurité, ainsi que sur l'élaboration et le partage d'un plan visant à mettre en œuvre des réformes axées sur la sécurité dans l'ensemble de l'entreprise. En outre, les dirigeants de l'entreprise devraient envisager de demander aux équipes internes de Microsoft de ne plus donner la priorité au développement de fonctionnalités dans l'infrastructure cloud et la suite de produits de l'entreprise jusqu'à ce que des améliorations substantielles en matière de sécurité aient été apportées.

Le rapport indique également qu'il n'existe aucune preuve définitive sur la façon dont le pirate informatique a obtenu la clé de signature du compte Microsoft Services (MSA) 2016, qui aurait dû être révoquée en mars 2021.

Le fabricant de Windows a en outre été critiqué pour le temps qu'il a fallu pour corriger ses déclarations initiales concernant l'attaque. Microsoft a déclaré en septembre 2023 que l'incident était dû à la présence d'une clé cryptographique dans un vidage sur incident. Microsoft n'a modifié ce message que le 12 mars, lorsqu'il a admis qu'aucun crash dump contenant la clé n'avait été trouvé.

« Notre hypothèse principale reste que des erreurs opérationnelles ont entraîné la sortie de documents clés de l'environnement de signature de jetons sécurisé, auquel on a ensuite accédé dans un environnement de débogage via un compte d'ingénierie compromis », a écrit Microsoft dans son article mis à jour.

Microsoft a étudié 46 théories sur la façon dont le piratage a eu lieu, y compris le pirate informatique possédant une capacité théorique d'informatique quantique pour briser la cryptographie à clé publique, et un interne qui a volé la clé lors de sa création, dont aucune n'a été en mesure de prouver.

D'autres mauvaises nouvelles pour Microsoft sont arrivées la semaine dernière lorsque la Chambre des représentants des États-Unis a interdit strictement aux membres du Congrès d'utiliser l'outil d'IA générative Copilot de l'entreprise, pour des raisons de sécurité.