L'imagination des attaquants n'a que peu (voir pas) de limites : Suite à une remontée d'information en interne, j'ai été informé d'une attaque visant les clients de l'offre de clefs 3G d'Orange.

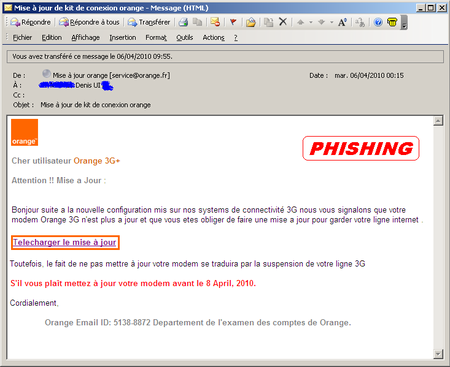

Un petit screenshot du mail de phishing

Les ressorts classique du phishing sont bien présents

Une fois de plus, le message est assez simple : Des mails usurpant l'identité d'Orange prétextant le besoin de mettre à jour le logiciel du modem 3G. La finalité est encore une fois simple : Faire en sorte que l'utilisateur installe par lui-même un logiciel malicieux (cheval de troie en l'occurrence) sur son poste de travail.

Celui ou celle qui ne mettrait pas à jour son modem verrait son sacrosaint accès Internet 3G ne plus fonctionner...

Le message se termine sur un petit coup de pression (cf la référence au 8 Avril) afin de faire disparaitre les derniers doutes et de passer dans le registre émotif.

Pas trop de fautes de syntaxe/orthographe mais quelques-unes quand même. Certains mots sont en anglais : Nouveau signe que quelque-chose cloche. Ceci dit, le message reste compréhensible et reste un piège de bonne facture.

Analyse du fichier proposé en téléchargement

Une fois le fichier "insttalorange.exe" récupéré, celui-ci est rapidement analysé via www.virustotal.com ; on peut constater que :

- C'est effectivement un logiciel malicieux (non c'est vrai ?) ;-)

- Le pourcentage de détection est particulièrement bas (Seuls 11 antivirus sur un total de 39 ont détecté quelque chose de louche).

Je vous laisse lire le rapport de Virustotal pour la souche collectée.

La cerise sur le gateau

Une petite analyse du code HTML du mail montre que le code HTML du message a été généré via un outil "Web Page Maker (unregistered version)" ; que l'image du logo Orange est hébergée sur un site d'échange de fichiers (www.up2.cc) visiblement identifié (WebOfTrust, Scorecard www.up2.cc) comme diffusant des codes douteux.

Quant à l'exécutable contenant le cheval de Troie, celui-ci est hébergé, encore une fois sur un site d'échange de fichiers (www.4shared.com) bénéficiant lui d'un d'un niveau de confiance bien meilleur que le 1er (WebOfTrust, Scorecard www.4shared.com).

Un outil gratuit pour générer le code HTML et des services d'hébergement de fichiers communément utilisés pour héberger les fichiers... simple et efficace : Il n'y a même plus besoin de s'embêter à ouvrir un espace web gratuit (ou d'en compromettre un). Peut-être que le plus compliqué dans tout cela a été d'envoyer les mails. :-)

En conclusion

- Les attaquants sont d'une créativité sans limite et "surfent" sur les nouveaux usages/habitudes pour arriver à leurs fins. Il convient donc de rester vigilant et ne jamais relâcher sa garde.

- La mise à jour du logiciel d'une carte ou clef 3G est très rarement nécessaire. C'est une vrai gageure pour tout opérateur que de demander cela à ses utilisateurs car il s'agit de manipulations compliquées et donc couteuses en temps et en ressources. Si une telle mise à jour venait a être nécessaire ce ne serait que suite à un dysfonctionnement constaté et qui serait recommandé par le support technique.

- La protection qu'apporte un logiciel antivirus n'est que partielle. Bien qu'il soit toujours impératif d'utiliser ce type de logiciel, cela ne suffit plus car ils perdent de plus en pus de terrain ces dernières années. Malheureusement encore beaucoup (trop) de personnes n'ont pas assimilé cette notion de base.

- Les moyens utilisés pour cette attaque sont techniquement simples et quasiment gratuits. C'est une attaque qui est (presque) à la portée du premier venu. Cela n'est pas très rassurant mais c'est la réalité.

- Les sites de partage de fichiers sont des moyens particulièrement intéressants pour des attaquants : Des accès réseau de qualité et peu/pas de contrôle sur les contenus déposés. Une politique de filtrage d'URLs au niveau de l'accès Internet permettra de protéger les utilisateurs de ces vecteurs de propagation.

Le petit merci de la fin

Un "Merci" à Denis S. (Il se reconnaitra) travaillant en Meurthe-et-Moselle pour avoir remonté cette attaque et pour sa réactivité à répondre à mes demandes de précisions ! Sans lui, cet article n'aurait pas été possible.