Une équipe de Orange Labs, spécialisée dans le développement de tests pour équipements et réseaux des services conversationnels, a récemment réalisé en laboratoire un « proof of concept » de malware capable d’établir des appels VoIP depuis un système Android à l’insu de l’utilisateur. Cette expérimentation démontre la nécessité pour les « applications store » et les utilisateurs de disposer de contres mesures pour détecter le comportement malveillant de ce type de malware.

interview

Franck L’Hereec est architecte Réseau Sécurité au sein l’Unité de Recherche « Sécurité Ingénierie et Développements » d’Orange Labs, à l’ origine de cette démonstration de faisabilité.

cahier des charges

Franck, vous avez dirigé les travaux sur ce malware, comment en êtes-vous venu à ce projet ?

Aujourd’hui, comme nous pouvons le constater la fraude conversationnelle prend de plus en plus d’ampleur. Ces fraudes touchent majoritairement la téléphonie classique mais avec l’ouverture des offres VoIP sur mobile nous ne pouvons que nous inquiéter sur la propagation de ce phénomène. C’est donc dans ce contexte que nous avons voulu voir s’il était aisé de développer un malware VoIP sur Android et surtout de trouver des contres mesures pour empêcher ce malware de fonctionner.

Décrivez-nous brièvement le cahier des charges fonctionnel que vous vous étiez fixé ?

Nous souhaitions que notre malware s’intègre dans un client VoIP classique et connu de la communauté Android et que du point de vue de l’utilisateur ce client VoIP modifié continue à rendre ses fonctions de téléphonie classique.

Nous avons pour cela commencé à recenser les différents clients VoIP existants sur Android. Notre choix c’est porté sur SIPDroïd du fait que celui-ci est Open Source sous licence GPL V3, le code source à disposition est clair et la documentation fournie nous a permis de rapidement rentrer dans le code de SIPDroïd sans difficulté.

Quel environnement avez-vous utilisé en laboratoire pour ce POC ?

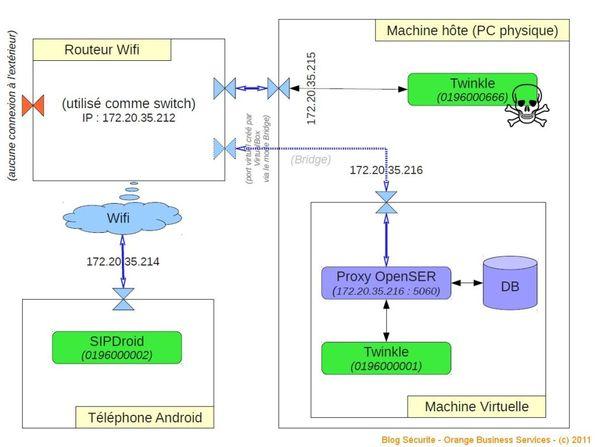

Tout l’environnement est virtualisé à l’aide de Virtualbox installé sur un serveur Ubuntu. Cette machine virtuelle contient un proxy SIP (OpenSER) ainsi qu'un soft phone Twinkle (0196000001) représentant celui d’un client légitime. Sur ce même serveur, nous avons également installé un autre soft phone Twinkle (0196000666) en dehors de la machine virtuelle représentant un utilisateur malveillant.

Côté mobile, nous avons utilisé un Smartphone classique sur lequel nous avons installé notre SIPDroïd modifié. Le mobile se connecte au proxy OpenSER via Wifi en utilisant un modem/routeur des plus classiques.

développement

Quelles sont les actions réalisées par le malware à l’insu de l’utilisateur ?

Ce malware passe des appels VoIP à l’insu de l’utilisateur vers un numéro non sollicité (0196000666) qui pourrait être un numéro surtaxé. L’intérêt d’avoir implémenté ce malware sur un client VoIP c’est que le client est toujours en fonctionnement puisque il est en mesure de recevoir des appels à tout instant.

Les services VoIP de l’utilisateur sont-ils perturbés lorsque le malware entre en action ?

Non les services VoIP de l’utilisateur sont toujours disponibles. Le malware ne s’active que lorsque le client VoIP est en tâche de fond, et s’arrête dès que l’utilisateur reçoit ou passe un appel légitime.

menaces

Un mécanisme d’autoreproduction pourrait-il être ajouté à ce malware ?

Nous avions pensé au scénario suivant, sachant que le client VoIP a accès au répertoire de l’utilisateur, il serait assez simple que le malware scan le répertoire et envoie des SMS dans lequel apparaitrait un lien de téléchargement vers notre malware. La personne recevant le SMS verrait comme numéro d’appelant une personne quelle connait et serait à mon avis tenté de télécharger l’application. Nous n’avons pas intégré de fonctions de chiffrement ou de furtivité à l’outil.

Quelles seraient les conséquences d’une disponibilité d’un tel malware sur le Black Market ?

Les conséquences seraient à priori celles que l’on retrouve classiquement dans le cadre de la fraude conversationnelle : des clients pourraient se retrouver avec des factures excessives. A ce jour, il est possible que ce type de malware soit probablement déjà présent sur le Black Market.

travaux en cours

Quel seront vos prochains travaux sur ce type de malware ?

Nous avons engagé l’année dernière des travaux avec des étudiants de dernière année de Supélec suivant une spécialité de sécurité. Cela s’est fait dans le cadre d’un CEI (Convention d’Etude Industrielle) où deux étudiants encadrés par un enseignant chercheur du laboratoire ISSN (Information Systems Security and Networks) ont travaillé sur des contres mesures pour détecter le comportement malveillant de notre malware.

Un premier développement a été réalisé par les étudiants en mettant en œuvre Netfilter et Iptables afin de détecter les tentatives d’appels frauduleux mais les travaux n’ont pas pu été finalisés sur ce point.

Franck, merci beaucoup pour votre disponibilité.

A noter depuis l’interview que certains acteurs comme Google ont mené encore récemment des opérations de nettoyage de leurs « applications store » comme le souligne ces articles : "Google fait le ménage dans l'Android Market" et "Applications Android piégées : la communication biaisée des éditeurs de sécurité".

pour aller plus loin

- SIPdroid : client SIP/VoIP pour Android

- Kamailio : anciennement OpenSER

- OpenSIPS : "fork" du projet OpenSER

- Twinkle : logiciel de téléphone SIP pour Linux

crédit image : © julien tromeur - Fotolia.com.