Une cyber-loi du talion serait-elle en train de s’immiscer au sein du combat que se mènent cyber-attaquants et cyber-victimes ? A l’heure où les Etats et les entreprises sont parfois forts malmenés dans leur espace numérique, l’organisation de la riposte évolue et semble se vouloir plus offensive que jamais.

La loi du talion

Au sein du royaume de Babylone, une loi prônait la juste réciprocité du crime et de la peine au sein de la société : la fameuse « loi du talion ». La notion, plus contemporaine, de légitime défense stipule (entre autres) que la riposte doit être proportionnée à l’agression.

Le célèbre « œil pour œil, dent pour dent » est-il applicable à l’espace numérique ? La réponse appartient bien évidemment aux juristes et politiques mais il se pourrait que ces derniers aient déjà répondu favorablement et soient même actuellement en train de plancher sur un ensemble de doctrines plus agressives ?

L’attaque est-elle la meilleure défense ?

Un récent article de la publication Technology Review du MIT, intitulé « Should We Fire the First Shot in a Cyberwar ? » rapporte le point de vue de Herbert Lin, directeur scientifique du « National Research Council » américain, pour lequel dans la mesure où beaucoup ne savent pas mettre en place une bonne défense, il est difficile d’éviter la tenue d’opérations offensives.

L’importante exposition des réseaux militaires et civils aux attaques numériques, leur extrême rapidité, ainsi que la difficulté à contenir les sources d’attaques, incitent les experts à ouvrir le débat sur la possibilité de frappes offensives au titre de la dissuasion.

Les forces en présence

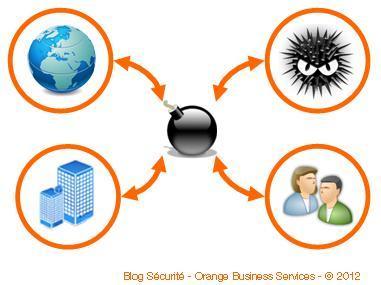

Au sein de cet espace numérique où tous les coups pourraient être permis, quelles sont les forces en présence ? Qu’ils s’agissent des attaquants ou des victimes, ils sont à mon sens classifiables au sein de quatre groupes :

- les états : constitués de leurs institutions et organismes civils et militaires

- les cybercriminels : organisation criminelles dont les activités s’étendent aux réseaux

- les entreprises : productrices et détentrices de richesses dont le contrôle passe par les réseaux

- les citoyens : utilisateurs des réseaux dans le cadre de leur sphère privée

Le groupe des cybercriminels a depuis longtemps structuré ses activités de cyber-attaques (organisation par définition !), le groupe des états s’y emploie depuis quelques mois au travers de politiques offensives et défensives : unités de cyber défense collaborant avec l'OTAN pour l'Estonie, unités dédiées à la cyber guerre pour la Grande-Bretagne, unité spécialisée en Israël mais aussi en Australie, Chine et France. En France, « l'Anssi affiche son ambition en matière de lutte informatique offensive » comme l’indique le Journal du Net.

Les hostilités ont-elles déjà commencé ?

Alors que certains s’interrogent sur le fondement du principe de « légitime défense », il semble depuis quelques jours que certaines hostilités aient déjà commencé.

Nous pouvons tout naturellement nous interroger sur les faits relatés dernièrement à propos de cyber-attaques :

- l’attaque DDoS contre des le Sénat français : des groupes hacktivistes Turques prétendent avoir ciblé la France avant le vote de cette dernière contre le génocide Arménien

- l’attaque DDoS également contre la drop-zone Pastebin.bin : certains prétendent que cette attaque aurait eu pour objectif de protéger le code source Symantec qui aurait été dérobé par des pirates

- l’attaque contre des données bancaires dont auraient été victimes des banques israéliennes : la presse israélienne établit un lien entre le vol de ces données bancaires et le virus Stuxnet

- les attaques de 2011 contre le Parlement, les ambassades ou les industriels Japonais comme Mitsubishi : depuis, l’état japonais s’organise et a investi dans un projet de développement de virus capable de tracer et neutraliser des cyber-attaques, en partenariat avec la société Fujitsu

Si d'éventuels liens entre attaques et défenses sont encore loin d'être établis, il est néanmoins possible d'envisager que des stratégies de riposte puissent avoir été envisagées, voire mises en œuvre ici.

Quelles seront donc les futures stratégies de sécurité : offensives, défensives, dissuasives ou bien un savant mélange associant certains acteurs entre eux ?

Vincent

Crédit photo : © XtravaganT - Fotolia.com