voir la vidéo directement en cliquant sur ce lien (ou sur YouTube)

A la poubelle les clefs USB : bientôt on ne parlera que de services comme DropBox, GoogleDrive ou SkyDrive. Afin que cette grande transhumance des données vers le cloud se déroule dans les meilleurs conditions possibles il est nécessaire, je pense, de prendre un nouveau regard quant à la sécurité.

sécurité centrée sur les données

Le cloud computing accélére et généralise la "disparation" du caractère physique associé au stockage de l'information. C'est la dématérialisation dans toute sa grandeur. Dans un tel contexte où la sécurité doit s'adapter, le "data-centric security" (sécurité centrée sur les données) est un modèle qui revient à l'essentiel et aux fondamentaux.

L'approche est que "la sécurité doit suivre les données" dans l'ensemble de son cycle de vie.

Par "suivre les données" il faut comprendre que chacune des phases du cycle de vie de la donnée va être analysée pour définir et mettre en place les contrôles et mesures de sécurité.

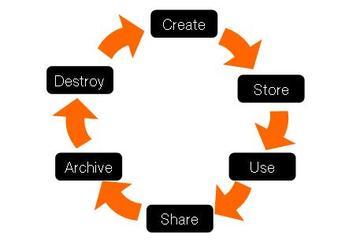

un cycle en 6 phases

Le cycle de vie des données peut être décomposé en 6 phases : création, stockage, utilisation, partage, archivage et enfin destruction. Bien que ce cycle soit présenté de façon séquentielle, les données peuvent très bien le suivre de façon non-séquentielle.

Cette approche peut aussi être utilisée dans le cas d'un système "classique", c'est-à-dire "non cloud". Dans un tel contexte les contrôles de sécurité seront différents.

1 - création

Cette phase consiste en la génération de nouvelles données ou qu'il s'agisse de modifications significative de données existantes. Les contrôles sécurité applicables à cette phase sont la "classification" (attribution d'un label, d'un niveau de sensibilité) et la définition des droits associés.

2 - stockage

Le stockage est le fait d'enregistrer les données dans une structure ou un système (fichiers, base de données...). Du coté contrôles on va retrouver des moyens de contrôle d'accès (ACLs, droits sur fichiers...), du chiffrement et enfin des techniques de découverte ou de surveillance des données.

3 - utilisation

La phase d'utilisation regroupe les actions qu'un utilisateur réalise sur les données. La différence entre cette phase et la phase "partage" réside dans le fait qu'ici l'utilisateur est seul à manipuler les informations. Pour qui concerne les contrôles, on retrouvera les grands classiques que sont la gestion des droits, la supervision des actions et les contrôles logiques au niveau applicatifs.

4 - partage

Le partage est une phase qui inclue toutes les actions visant à partager les données avec d'autres utilisateurs, des clients ou des partenaires. Les contrôles sont de la gestion des droits, de la supervision des actions, le chiffrement, les contrôles logiques au niveau des applications et les techniques de découverte et de surveillance des données.

5 - archivage

La phase d'archivage consiste dans le transfert des données vers un support de stockage pour qu'elles y soient conservées sur une durée plus ou moins longue (ex: sauvegarde). Les contrôles sont principalement le chiffrement et la gestion des supports.

6 - destruction

La destruction consiste à effacer de façon permanente les données jugées comme n'étant plus utiles. Dans cette phase, on retrouvera comme contrôles la destruction physique des supports magnétiques, l'effacement sécurisé mais aussi les techniques de découverte de contenu pour vérifier que le ménage a effectivement été correctement fait.

en attendant la suite...

Pour ceux d'entre-vous qui ne peuvent pas attendre les prochains articles qui développeront ce modèle et ses différentes phase, je vous encourage à aller (re)-lire le "Domain #5 - Information Management and Data Security" du guide "Security Guidance For Critical Areas Of Focus in Computing v3.0" de la Cloud Security Alliance et à vous plonger dans les articles du blog de Securosis.

Jean-François (aka Jeff)