Voici un Anti-Malware Linux qui peut être utilisé en plus d’un antivirus. Celui-ci m’a permis de détecter et de supprimer des programmes malveillants qui n’étaient pas détectés par mon antivirus.

Dans cet article, je vais vous montrer comment l’installer et le configurer.

Pré-requis

ClamAV dans le cas où vous souhaitez utiliser le moteur de ClamAV pour effectuer l’analyse.

Installation

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xvf maldetect-current.tar.gz

cd maldetect-1.4.2/

./install.sh

Configuration

vi /usr/local/maldetect/conf.maldet

Ce fichier de configuration contient un grand nombre de variables. Voici quelques exemples :

- Activer email_alert=1 : Permet d’activer les notifications par mails et ainsi recevoir un rapport d’analyse.

- Set email_subj=”Mon Sujet” et email_addr=username@localhost permet de configurer le sujet et l’adresse email de destination.

- Avec quar_hits, vous pouvez choisir ou non de mettre en quarantaine les fichiers infectés.(0 = alert only, 1 = move to quarantine & alert).

- quar_clean permet de supprimer les parties de texte qui ont été inséré par un malware dans l’un de vos fichiers. exemple : Dans un fichier .php ( je ne sais pas encore si ça marche très bien… A voir)

- quar_susp, Suspendre un compte Cpanel

- clamav_scan=1 Permet d’utiliser le moteur de Clamav pour effectuer le scan. Nécessite ClamAV d’installé sur votre serveur.

Installation ClamAV

Créer un fichier /etc/yum.repo.d/dag.repo et placez ce texte dans ce fichier :

[dag] name=Dag RPM Repository for Red Hat Enterprise Linux baseurl=http://apt.sw.be/redhat/el$releasever/en/$basearch/dag/ gpgcheck=1 gpgkey=http://dag.wieers.com/packages/RPM-GPG-KEY.dag.txt enabled=1

puis installez clamAV :

yum install clamd

La mise à jour de la base de signature se fait automatiquement une fois par jour grâce à ce cron : /etc/cron.daily/freshclam

Utilisation

mise à jour des signatures :

maldet –u

Vérifié que la version de maldet est à jour :

maldet –d

Démarrer l’analyse :

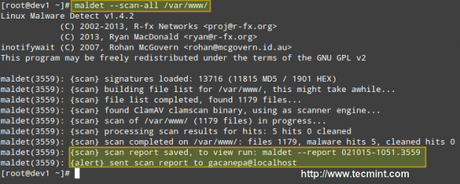

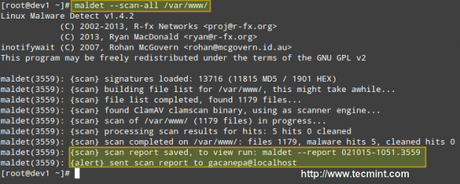

maldet –scan-all /var/www/

Planification :

un cron est automatiquement mis en place. Il se trouve dans /etc/cron.daily/maldet.

Ce cron permet de mettre à jour les signatures, vérifier la version du logiciel et de scanner les répertoires défini.

Attention : Ces répertoires doivent être modifiés en fonction de vos besoins :

exemple pour le scan de l’arborescence que /www :

# scan the last 2 days of file changes

if [ -d « /www » ]; then

# Apache

/usr/local/maldetect/maldet -a /www 2 >> /dev/null 2>&1

fi

Visualiser le rapport :

Une fois l’analyse terminée, le programme vous indique la commande à taper pour visualiser le rapport :

maldet –report 021015-1051.3559 ( faire attention au double –)

Vous pouvez également lister tous les rapports avec cette commande :

maldet –report list

Traiter les virus détectés :

maldet –clean SCANID

exemple :

maldet –clean 021015-1051.3559

Placer tous les éléments détectés en quarantaine :

maldet –q SCANID

Restaurer la quarantaine :

maldet –restore SCANID

Visualiser les logs :

maldet –l

Documentation officiel :