Découverte par Google ce weekend, cette vulnérabilité zero day pourrait permettre à un attaquant de contrôler votre PC simplement en envoyant un courriel demeuré non lu.

L’une des pires brèches d’exécution de code arbitraire à distance de Windows a été colmatée par Microsoft ce lundi. La faille identifiée samedi dernier par Natalie Silvanovich et Tavis Omandy de l’équipe Projet Zero de Google affecte – comble d’ironie – le moteur de protection de Microsoft contre les logiciels malveillants utilisé par Windows Defender.

Une simple analyse par Windows Defender d’un fichier spécialement conçu est suffisante pour déclencher par inadvertance l’ouverture d’un canal pouvant être exploité par le pirate.

Sans surprise, les chercheurs de Google ont rapidement fait part de leur découverte à Microsoft.

Tout ce qu’un attaquant doit faire pour gagner le contrôle d’un système vulnérable est de lui transmettre un courriel avec un fichier attaché. Que la victime consulte ou non le fichier en question importe peu : une simple analyse de celui-ci par Windows Defender est suffisante pour déclencher par inadvertance l’ouverture du canal pouvant être exploité par le pirate. En exploitant pleinement cette faille, l’attaquant aurait ainsi le moyen de s’infiltrer dans le compte LocalSystem et détourner le système en entier.

Comme le souligne le rapport de Google, la protection contre les maliciels en temps réel est active par défaut sur Windows 8 et les versions subséquentes (incluant Windows Server). Dans le cas d’un système où cette fonction est désactivée, une intervention humaine est requise – le déclenchement manuel de l’analyse des fichiers depuis Windows Defender – avant que l’attaquant puisse gagner le contrôle du PC ciblé.

À noter que selon Microsoft, la vulnérabilité (CVE-2017-0290) n’aurait jamais été exploitée par autrui avant sa découverte. Des mises à jour de sécurité colmatant cette brèche ont été déployées par l’entreprise pour Windows Defender sous Windows 7, 8.1, RT et 10, mais aussi pour d’autres produits de Microsoft utilisant le même moteur de protection contre les logiciels malveillants.

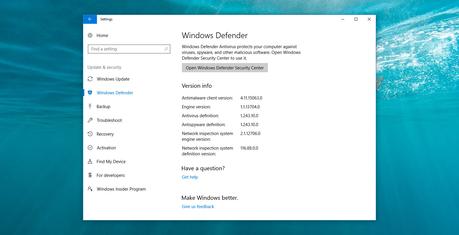

Par le biais de Windows Update, il est possible de déclencher le téléchargement et l’installation de la mise à jour de sécurité manuellement. Comme le mentionne Engadget, si la version du moteur listée dans les informations relatives à Windows Defender est 1.1.13704.0, la mise à jour a été appliquée.

Still blown away at how quickly @msftsecurity responded to protect users, can't give enough kudos. Amazing.

— Tavis Ormandy (@taviso) May 9, 2017

Tavis Ormandy a d’ailleurs salué le temps de réponse rapide de Microsoft qui est parvenue à déployer les mises à jour nécessaires dans un délai de moins de 48 heures.