Grâce à M. Edward Snowden, la sensibilisation du public sur la mesure dans laquelle nos gouvernements espionnent tout ce que nous faisons, tout ce que nous disons et tous les endroits que nous visitons en ligne a considérablement augmenté, suscitant un regain d’intérêt pour les moyens de rester privés sur Internet (non seulement à cause du gouvernement, mais aussi à cause du besoin sans fin des entreprises commerciales de découvrir tout ce qu’elles peuvent sur tout le monde afin de pouvoir livrer des publicités de plus en plus ciblée, et cela représente sans doute une menace encore plus grande pour notre vie privée que la NSA « Agence nationale de la sécurité – Etats-Unis» elle-même.)

Grâce à M. Edward Snowden, la sensibilisation du public sur la mesure dans laquelle nos gouvernements espionnent tout ce que nous faisons, tout ce que nous disons et tous les endroits que nous visitons en ligne a considérablement augmenté, suscitant un regain d’intérêt pour les moyens de rester privés sur Internet (non seulement à cause du gouvernement, mais aussi à cause du besoin sans fin des entreprises commerciales de découvrir tout ce qu’elles peuvent sur tout le monde afin de pouvoir livrer des publicités de plus en plus ciblée, et cela représente sans doute une menace encore plus grande pour notre vie privée que la NSA « Agence nationale de la sécurité – Etats-Unis» elle-même.)

Il y a peu d’outils aussi efficaces que les VPN pour lutter contre ces menaces sur notre vie privée, mais ce couteau suisse de sécurité en ligne est également utile pour bien d’autres choses, notamment pour éliminer les pirates de borne WiFi, pour regarder les services de streaming géo-restreint à l’étranger et pour déjouer la censure (que ce soit par un collège ou par un gouvernement). L’objectif est de vous aider à trouver le meilleur VPN possible et après avoir lu ce guide, vous saurez exactement quels sont les facteurs les plus importants à considérer.

Liste du contenu

- Chapitre 1 : Qu’est-ce qu’un VPN ?

- Chapitre 2 : À quoi sert un VPN ?

- Chapitre 3 : En quoi est-ce qu’un VPN n’est pas profitable ?

- Chapitre 4 : VPN et confidentialité

- Chapitre 5 : VPN vs Tor

- Chapitre 6 : Utiliser VPN et Tor ensemble

- Chapitre 7 : Protocoles VPN

- Chapitre 8 : Chiffrement OpenVPN

- Chapitre 9 : Conclusion

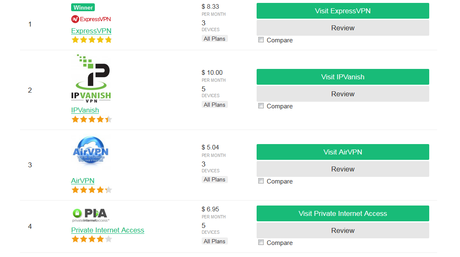

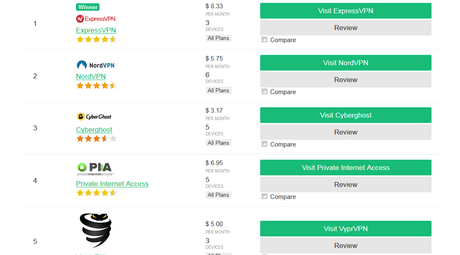

Les meilleurs fournisseurs VPN de 2017 (tableau)

Chapitre 1 : Qu’est-ce qu’un VPN ?

Les réseaux privés virtuels ont d’abord été développés par des entreprises pour permettre aux employés d’accéder à leurs systèmes de réseaux internes privés sur Internet, comme s’ils y avaient accès en interne (d’où le nom). Un employé connecterait son ordinateur à un serveur de l’entreprise qui sécurise cette connexion à l’aide d’un tunnel VPN crypté à partir duquel ils pourraient accéder librement aux ressources de l’entreprise.

Bien que les VPN d’entreprise existent toujours, ces jours-ci le terme se réfère généralement à l’utilisation privée des services VPN commerciaux (c’est la raison pour laquelle on parle de VPN dans ce guide). Cela utilise la même technologie de base utilisée dans les systèmes VPN d’entreprise, mais inverse effectivement l’intention, permettant ainsi aux individus de se connecter en privé à partir de leurs ordinateurs (y compris les téléphones intelligents et les tablettes) à Internet.

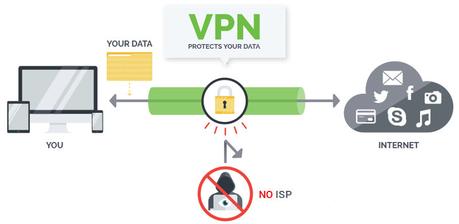

Lorsqu’une personne utilise un service VPN commercial, elle connecte son ordinateur à un « serveur VPN » distant (un ordinateur dédié) géré par un fournisseur VPN qui crypte toutes les données échangées entre l’ordinateur et le serveur VPN (on appel cela un tunnel VPN). La plupart des fournisseurs exécutent plusieurs serveurs, généralement situés dans divers endroits géographiques à travers le monde, une configuration qui entraine les conséquences suivantes :

- Tant que le cryptage reste sécurisé, personne – ni le FAI (fournisseur accès internet) des utilisateurs, ni les pirates informatiques ou la NSA – ne peut «voir» ce qui traverse le tunnel VPN. Le fournisseur VPN peut voir ce qui entre et sort du tunnel VPN, et peut le connecter à l’adresse IP de l’utilisateur (et si cette adresse IP est liée à une identité réelle dans le monde, par exemple via leur mode de paiement, il saura qui c’est.) Pour atténuer cette menace sur la vie privée des clients, les fournisseurs de VPN prennent souvent diverses mesures que vous verrez en détail un peu plus tard.

- Le serveur VPN agit comme un proxy, tout le trafic Internet semble entrer et sortir de son adresse IP au lieu de l’adresse IP réelle de l’utilisateur. Cela le rend parfait pour cacher la véritable identité d’un utilisateur de quiconque regarde sur Internet, et pour « parodier » l’emplacement géographique.

Chapitre 2 : À quoi sert un VPN ?

Le VPN est donc extrêmement utile pour empêcher la surveillance, échapper à la censure ou simplement accéder à un contenu géo-restreint. En tout, le VPN est un excellent outil pour protéger votre identité en ligne. Voici quelques critères qui sont probablement les meilleurs avantages d’utilisation d’un VPN lorsque vous naviguez sur Internet :

-

Prévient contre la surveillance généralisée

Selon les goûts de la NSA. Les protocoles VPN puissants tels qu’OpenVPN, et les chiffrements de cryptage puissants tels qu’AES, sont toujours considérés comme étant indéchiffrables (même par la NSA), de sorte que le VPN offre une bonne protection contre la surveillance gouvernementale sans discrimination. Cependant, les utilisateurs doivent être conscients que le simple fait d’utiliser le VPN peut augmenter leur profil auprès des agences de surveillance, entraînant le stockage de leurs données pour un décryptage ultérieur longtemps après que la plupart des données non cryptées auront été supprimées. Ils devraient également être conscients que le VPN (et presque toutes les autres mesures de sécurité), bien qu’il soit excellent pour déjouer la surveillance non ciblée, n’offrira aucune protection si elles sont spécifiquement ciblées par une agence comme la NSA.

-

Prévient contre l’espionnage des FAI curieux

Les FAI du monde entier sont de plus en plus nombreux à surveiller le trafic Internet des utilisateurs et à le stocker pour une récupération ultérieure si leur gouvernement le demande (cette pratique est connue sous le nom de rétention de données). Avec le VPN, tout le trafic est crypté en passant par les serveurs du FAI, donc il ne peut pas voir ce que font les utilisateurs – bien qu’il sache que le VPN est utilisé (sauf si des mesures sont prises pour éviter cela), ni l’adresse IP du serveur VPN sur laquelle ils sont connectés, ni le nombre de données qu’ils utilisent.

-

Protège contre les pirates de borne WiFi public

Le piratage des connexions WiFi privées n’est pas un problème majeur car elles sont généralement cryptées (en utilisant WPA2 etc.), mais elles constituent un casse-tête majeur avec les bornes WiFi publics (entre autres ruses sournoises), les pirates peuvent intercepter les connexions WiFi non cryptées (un problème trop commun) ou attirer les victimes sans méfiance à se connecter aux réseaux WiFi bidon (également connu sous le nom de » Jumeau maléfique » ou » voyou « ) – parce que toutes les données sont cryptées entre un appareil utilisant un VPN et le Serveur VPN, même si les pirates sont capables d’accéder aux données d’un utilisateur, cela ne servira à rien (même un chiffrement assez faible va vaincre un simple pirate criminel).

-

Déjouer la censure

Avec le VPN, ni les FAI, ni les gouvernements ne peuvent voir ce que les utilisateurs font sur Internet, car ils ne peuvent ni «voir» les données, ni savoir à quels sites ils accèdent (bien qu’ils puissent voir l’adresse IP du serveur VPN).

Cela fait du VPN un formidable outil d’anti-censure, que ce soit pour des gouvernements restrictifs comme l’Iran, pour avoir accès à des sites interdisant les torrents, ou pour accéder à Facebook à l’école ! Les gouvernements puissants (plus particulièrement la Chine) essaient parfois d’empêcher l’utilisation du VPN à cause de cela, mais même pour la Chine, de telles tentatives ne sont que partiellement efficaces, et des technologies VPN existent pour contourner ces restrictions. Il convient également de noter que même dans les pays où le VPN est interdit (très peu, car le VPN reste essentiel pour de nombreuses entreprises), les utilisateurs ont rarement des problèmes pour tenter de l’utiliser.

-

Regarder du contenu géo-restreint

Grâce aux restrictions de licence complexes imposées par les créateurs de contenu gourmands, de nombreux services de streaming multimédia tels que Netflix, Hulu, BBC iPlayer et Pandora ne sont disponibles que dans un nombre limité de pays (typiquement leur pays d’origine seulement) ou bien ils offrent des catalogues plus limités aux abonnés dans certains comtés.

C’est parce que les serveurs VPN agissent comme un proxy, et parce que les fournisseurs exploitent souvent des serveurs situés dans différents pays (généralement en faveur des pays dont le contenu géo-restreint est populaire, comme les USA et le Royaume-Uni), que le VPN est un excellent moyen de contourner ces restrictions. Il convient de noter, cependant, que si l’accès à du contenu géo-restreint est la seule préoccupation, alors les services Smart DNS sont généralement moins chers et offrent des performances légèrement meilleures. Il convient également de noter que la distance parcourue par les électrons pour transporter un signal de données indique que plus le service de diffusion est éloigné, plus les problèmes de mise en mémoire tampon deviendront importants.

-

Téléchargement P2P

Le VPN évite le blocage de sites Web, cache l’adresse IP réelle d’un utilisateur (les autres utilisateurs P2P ne verront que l’adresse IP du serveur VPN) et empêche un FAI de savoir ce qui est téléchargé, ce qui en fait l’outil parfait pour les BitTorrenters. Tous les fournisseurs de VPN n’autorisent pas le P2P, et beaucoup vont transmettre des notifications de type DMCA (Digital Millennium Copyright Act) qu’ils reçoivent des clients, mais beaucoup font également de bonnes affaires sur les clients P2P, et les protégeront contre le DMCA et d’autres menaces légales.

Ces fournisseurs sont généralement situés dans des comtés qui ne nécessitent pas de journalisation et/ou dans lesquels le P2P n’est pas illégal (ou du moins permettent seulement le P2P sur les serveurs situés dans ces juridictions). Les utilisateurs souhaitant utiliser le VPN pour le torrent devraient s’assurer que le service VPN qu’ils ont choisi est content de permettre cela avant de continuer.

Les services VPN commerciaux coûtent généralement entre 5 et 10 $ par mois.

Chapitre 3 : En quoi est-ce qu’un VPN n’est pas profitable ?

Le VPN a un certain nombre de limitations dont les utilisateurs doivent avoir conscience :

-

Le VPN fournit la confidentialité, mais pas l’anonymat (habituellement)

Un utilisateur VPN se connecte au serveur VPN d’un fournisseur et tout le trafic Internet passe par ce serveur. Par défaut, le fournisseur sait ce que l’utilisateur fait et peut lier cette information à une adresse IP d’utilisateur (et les détails de paiement s’ils en ont). ). Les fournisseurs de VPN soucieux de la confidentialité (et les lecteurs doivent se méfier du fait que ce ne sont pas tous les fournisseurs de VPN qui se préoccupent de la vie privée des utilisateurs) utilisent différentes méthodes pour minimiser ce risque, mais ces méthodes ont toutes leurs limites, et même ainsi, on doit faire confiance à ce que le fournisseur fasse cela comme il est dit.

Ce n’est qu’en se connectant à un VPN via Tor qu’un véritable anonymat peut être réalisé avec un VPN. Vous découvrirez tout cela plus en détail dans la section suivante, mais pour l’instant, il faut souligner que si un fournisseur détient des informations sur ses utilisateurs, il peut et sera contraint de les divulguer s’il est pressé assez durement, peu importe les promesses qu’il a fait (aucun employé VPN ne voudra aller en prison pour protéger les clients). Les utilisateurs à la recherche d’un véritable anonymat devraient plutôt considérer Tor ou I2P.

-

Le VPN ralentit votre connexion internet

Le cryptage et le décryptage du trafic VPN nécessitent une puissance de traitement, et même la connexion sur un serveur à proximité implique une étape supplémentaire dans le trajet du trafic, donc même dans les conditions idéales, l’utilisation d’un VPN ralentira le trafic Internet. Les serveurs VPN lents ou occupés ralentiront encore plus la connexion (et les vitesses sur certains fournisseurs peuvent fortement baisser au moment de la fuite). En utilisant un bon fournisseur avec des serveurs rapides situés géographiquement à proximité, les utilisateurs peuvent s’attendre à ce que cette performance descende aussi bas que 10% ou plus, mais dans des conditions moins idéales, cela peut être beaucoup plus.

-

Le VPN n’est pas une solution de confidentialité totale

Bien que ce soit un outil puissant dans la boite à outils de ceux qui cherchent la confidentialité, le VPN n’empêche pas le suivi par les sites Web, ni les infections virales, ni le suivi par les moteurs de recherche, ni les fournisseurs de courrier électronique qui recherchent des indices pouvant être utilisés pour diffuser des publicités ciblées, ni les agences gouvernementales écoutant les appels VoIP, ni les attaques spécifiquement ciblées par des pirates ou la NSA, ainsi qu’une foule d’autres menaces de la vie privée. Cependant, même si la lutte contre toutes les menaces sur la confidentialité soit pratiquement impossible de nos jours, la combinaison de VPN avec d’autres technologies de confidentialité telles que les extensions de navigateur anti-traqueur, les logiciels anti-malware, le cryptage complet du disque, etc. peut fournir un degré significatif de confidentialité contre la plupart des menaces quotidiennes.

Chapitre 4 : VPN et confidentialité

Comme il a déjà noté, à moins qu’un fournisseur de VPN ne prenne des mesures pour se distancier de l’information, il saura exactement ce que ses utilisateurs font sur Internet et pourra être forcé de remettre cette information (généralement aux autorités, mais cela pourrait aussi être à la mafia etc.)

Presque tous les fournisseurs de VPN promettent de protéger la vie privée de leurs clients, mais sans garanties concrètes en place, ces promesses sont tout mais vides de sens. Les fournisseurs VPN qui se soucient réellement de la protection de la vie privée de leurs clients s’engagent à mettre en œuvre tout ou une partie des mesures décrites ci-dessous. Ceux-ci peuvent être très efficaces, mais il est important de comprendre que même ici, on n’avoir confiance qu’aux fournisseurs qui font ce qu’ils disent qu’ils sont.

Alors, comment savoir si on peut faire confiance à un fournisseur ? Eh bien … au niveau le plus élémentaire, nous ne pouvons pas, mais comme leur modèle commercial repose sur la confiance des clients, et si quelqu’un se fait attraper pendant l’utilisation de leur service, cela scandaliserait rapidement la communauté de la sécurité Internet (et ils auraient un argument juridique solide contre le fournisseur), on peut avoir un certain degré de confiance dans les entreprises VPN qui sont respectées pour leur dévouement à la protection de la vie privée des clients.

Cela dit, bien que pour la plupart des gens, l’utilisation d’un VPN est suffisamment assez privée, il n’est jamais recommandé que les utilisateurs confient leur vie ou leur liberté à un fournisseur VPN, et ils devraient plutôt envisager d’utiliser Tor (voir ci-dessous) …

Sans journalisation

Ne garder aucune trace de l’activité Internet des clients est la chose la plus importante qu’un fournisseur de VPN peut faire pour protéger la vie privée de ses utilisateurs, car peu importe la force de la coercition, il ne peut pas être forcé de remettre ce qu’il n’a pas. Si le respect de la vie privée est important, il est essentiel, lors du choix d’un fournisseur, de vérifier si le pays dans lequel il est basé dispose de lois obligatoires sur la conservation des données (comme la plupart des pays de l’UE le font, malgré que la Directive sur la Conservation des Données ait été bloquée l’année dernière par la Cour de Justice Européenne, bien qu’elles ne soient pas toujours appliquées aux services VPN). Peu importe ce que dit un fournisseur, si la loi exige que les données soient conservées, il conservera les données.

Un autre problème avec les fournisseurs « sans journalisation » est que le terme est utilisé de manière inégale. Certains fournisseurs prétendent ne conserver littéralement aucun journal, tandis que d’autres l’utilisent pour ne conserver aucun journal des utilisateurs sur Internet, mais conservent les journaux de métadonnées à des fins de dépannage (comme le temps de connexion, la durée de connexion, quel serveur VPN est connecté etc.) Ceci ne constitue pas une menace majeure pour la vie privée, mais ce n’est clairement pas aussi privé que « pas de journal du tout », et pourrait potentiellement être utilisé pour effectuer une attaque temporelle visant à désanonymiser les utilisateurs.

Cela dit, certains soutiennent que tous les fournisseurs de VPN doivent garder certains journaux pour gérer leurs systèmes, et par conséquent, ceux qui prétendent n’en garder aucun doivent faire preuve d’hypocrisie. Comme toujours avec les fournisseurs de VPN, il s’agit d’une question de confiance …

Une dernière chose à considérer en ce qui concerne la conservation des journaux est que même si un fournisseur ne tient pas (et ne doit pas) tenir des journaux en général, à peu près tous les gouvernements dans le monde peuvent émettre une ordonnance du tribunal ou une citation à comparaître pour le forcer à commencer à tenir des journaux sur une personne nommée (généralement appuyé par une « Obligation de silence » pour l’empêcher d’alerter le client.) Il convient toutefois de noter que si un gouvernement a consacré autant de temps et d’efforts à espionner une cible connue alors (du moins pour la question de vie privée), ils sont probablement déjà foutus de toute façon.

Adresses IP partagés

Si de nombreux utilisateurs partagent la même adresse IP pour se connecter à Internet, il est très difficile pour quiconque (y compris le fournisseur VPN) de déterminer lequel de ces utilisateurs est responsable de quelle action sur Internet. De cette façon, les fournisseurs de VPN peuvent très efficacement se distancier de ce qu’ils savent de leurs clients, tout en leur fournissant un haut degré de confidentialité et de déni. Il est toutefois possible qu’avec d temps et des efforts suffisants, un utilisateur d’IP partagé puisse être désanonymiser, et si l’adresse IP n’est partagée que par quelques utilisateurs, cette tâche sera beaucoup plus facile que si elle est partagée par des dizaines, voire des centaines.

Paiement Bitcoin

En générale, un fournisseur VPN sait exactement qui sont ses clients parce que cette information leur est fournie par VISA, PayPal, etc. lorsqu’un paiement est effectué (bien que les bons fournisseurs rejettent de tels enregistrements, ou au moins conçoivent des moyens de ne pas les lier à des comptes d’utilisateur spécifique).

Parce que toutes les transactions Bitcoin sont enregistrées sur une blockchain, l’utilisation des Bitcoins n’est pas un moyen intrinsèquement anonyme pour effectuer des paiements, mais grâce à des méthodes telles que le commerce de personne à personne et le mélange Bitcoin, un haut degré d’anonymat peut être atteint.

Payer pour un VPN par Bitcoin améliore donc la confidentialité en introduisant plus de distance entre le fournisseur et le client, car le fournisseur ne sait pas qui est le client. Il connaîtra cependant toujours l’adresse IP à laquelle le client accède à son réseau (à moins qu’il ne se connecte via Tor – voir plus loin).

Cartes cadeaux

Certains fournisseurs acceptent les cartes-cadeaux des magasins comme moyen de paiement. Ceux-ci peuvent être achetés avec un degré élevé d’anonymat sur le comptoir dans les magasins, et ils ne peuvent pas remonter à un individu par un fournisseur. Cependant, comme pour le paiement par Bitcoin, le fournisseur connaîtra l’adresse IP depuis laquelle son service est accessible.

Vous trouverez des informations sur l’utilisation simultanée de VPN et de Tor pour une meilleure confidentialité dans le prochain chapitre de ce guide.

Chapitre 5 : VPN vs Tor

Le principal concurrent de VPN dans l’espace de la confidentialité en ligne est le réseau d’anonymat de Tor. Ce guide concerne surtout le VPN, donc il ne parlera pas de Tor en détail, mais il répondra plutôt à la question « Devrais-je utiliser VPN ou Tor ? »

Les avantages de Tor :

- Tor permet un véritable anonymat, car personne ne connaît le chemin complet entre un utilisateur et son activité sur internet (du moins s’il est utilisé correctement).

- C’est gratuit.

- Tor est géré par des centaines de volontaires comme un réseau distribué, ce qui le rend très résistant à l’extinction ou à toute forme d’attaque possible

Les inconvénients de Tor :

- Tor est très lent – les données rebondissent sur pas moins trois «nœuds» différents, qui peuvent se situer n’importe où dans le monde.

- Tor est souvent bloqué – l’exécution d’un nœud de sortie (qui relie la chaîne de nœuds à Internet) est un engagement et comporte potentiellement des risques, donc seule un nombre limité de volontaires sont prêts à le faire. Combiné avec le fait que les nœuds de sortie publique de Tor sont ouvertement publiés, cela permet aux gouvernements et aux sites Web de blacklister leurs adresses IP. Le nouveau nœud s’ouvre et se ferme tout le temps, cependant, avec de la patience, il est généralement possible de trouver un nœud débloqué (dans les situations où ils sont bloqués), et des outils tels que obfspoxy peuvent être utilisés pour cacher le fait que Tor est utilisé.

- Le trafic peut être surveillé par des nœuds de sortie Tor malveillants (puisque n’importe qui peut se porter volontaire pour exécuter un nœud de sortie, y compris les escrocs et la NSA). Bien que tout le trafic soit chiffré, les métadonnées obtenues pourraient être utilisées pour effectuer une attaque temporelle.

- Tor n’est pas bon pour le P2P – non seulement cela serait douloureusement lent, mais cela mettrait en danger les bénévoles du nœud de sortie Tor sur le risque du respect des droits d’auteur et ralentirait un système déjà très lent pour tout le monde. L’utilisation du P2P sur le réseau Tor est donc considérée comme non seulement impraticable, mais aussi très grossière.

- Tor n’est pas bon concernant l’usurpation d’adresse IP localisé géographiquement – car il n’y a aucun moyen de choisir le lieu où le nœud de sortie sera situé. En outre, parce que le réseau est si lent, l’idée de diffuser du contenu à travers est à peu près une blague.

Les avantages du VPN :

- Malgré le petit succès de performance discuté plus tôt, le VPN est beaucoup plus rapide que Tor

- L’usurpation d’adresse IP localisé géographiquement est très facile avec le VPN.

- Le VPN est idéal pour le téléchargement P2P (aussi longtemps que le fournisseur le permet)

Les inconvénients du VPN :

- VPN fournit la confidentialité (avec un bon fournisseur sans journalisation cela peut être considérable), mais ce n’est pas le véritable anonymat que Tor peut se permettre (s’il est utilisé avec précaution).

- Bien que les services VPN gratuits existent, il serait vraiment stupide de leur confier sa vie privée. Un service VPN décent et digne de confiance coûte généralement jusqu’à 10 $ par mois.

Chapitre 6 : Utiliser VPN et Tor ensemble

Il est possible de combiner les deux technologies pour encore plus de confidentialité ou d’anonymat, bien que les implications de cette combinaison varient grandement selon la connexion qui est Tor via VPN (utilisateur -> VPN -> Tor -> internet) ou VPN via Tor (utilisateur -> Tor -> VPN -> internet).

Tor à travers un VPN

C’est le plus facile des deux configurations, et il peut être fait sur toute connexion VPN en ouvrant simplement le navigateur Tor tout en étant connecté à un VPN. Cela signifiera que les observateurs sur Internet ne sauront pas qu’un VPN est utilisé et ne verront que l’IP de Tor, fournissant une couche supplémentaire de confidentialité et protégeant contre les potentielles attaques temporelles par des nœuds de sortie Tor malveillants.

Le fournisseur de VPN sera toujours capable de surveiller le trafic Internet des utilisateurs (s’ils choisissent de le faire), et de le retracer jusqu’à leur adresse IP réelle.

VPN à travers Tor

Si un utilisateur se connecte à un fournisseur VPN uniquement via Tor (et paie le service sur Tor en utilisant Bitcoins, etc.), le VPN ne peut pas savoir qui ils sont, ou tracer leur véritable adresse IP. Cette méthode fournit donc toute la protection d’utilisation d’un VPN avec tout l’anonymat d’utilisation de Tor, avec les avantages secondaires qu’elle contournera tous les blocs sur les IP du nœud de sortie de Tor (les observateurs extérieurs verront plutôt l’adresse IP du serveur VPN), et permet une usurpation facile d’adresse IP localisé géographiquement.

Malheureusement, pour que le VPN fonctionne avec Tor, le fournisseur de VPN doit spécifiquement le supporter, et parmi tous les fournisseurs, AirVPN ou BolehVPN sont les seuls que l’on connaisse à pouvoir le faire.

Les utilisateurs doivent être conscients que, quelle que soit la méthode choisie, ils subiront l’impact combiné sur les performances de VPN et de Tor.

Chapitre 7 : Les Protocoles VPN

Lors de l’achat d’un pack VPN, les lecteurs trouveront les termes suivants concernant la technologie utilisée pour créer et sécuriser une connexion VPN :

PPTP

C’est le protocole VPN le plus ancien et le moins sécurisé encore en usage. Développé par Microsoft dans les années 1990, il a lui-même émis une recommandation que les utilisateurs VPN devraient utiliser des protocoles plus sécurisés. La raison pour laquelle il est toujours utilisé est qu’il a été installé sur une vaste gamme d’appareils, et pour de nombreux appareils existants, il reste le seul protocole VPN pris en charge. Parce qu’il est si peu sûr, PPTP devrait être évité si c’est possible (même si PPTP devrait déjouer les petits criminels et les pirates informatiques).

L2TP / IPSec

Le protocole Layer 2 Tunnel, lorsqu’il est combiné avec la suite de chiffrement IPsec, fournit une connexion VPN sécurisée contre la plupart des adversaires, et présente l’avantage que la prise en charge par ce protocole s’intègre à presque autant d’appareils que PPTP. Cependant, comme John Gilmore (spécialiste de la sécurité et membre fondateur de l’organisation Electronic Frontier Foundation) l’explique dans cette publication, il est probable qu’il a été délibérément affaibli pendant sa phase de conception, et il a été craqué par la NSA.

OpenVPN

Ce protocole VPN open source est le standard actuel du secteur, et lorsqu’il est combiné avec un cryptage fort tel que AES, on pense qu’il est sécurisé même contre le NSA (c’est en fait le seul protocole généralement considéré comme sécurisé à 100%). OpenVPN n’est intégré à aucune plate-forme, mais les clients open source sont désormais disponibles pour tous les principaux systèmes d’exploitation. Leur configuration (qui implique également le téléchargement de fichiers de configuration à partir d’un fournisseur VPN) est un peu plus fastidieuse qu’avec les autres protocoles, mais étant donné ses avantages en termes de sécurité, il est recommandé de l’utiliser autant que possible (et de nombreux fournisseurs VPN proposent également des clients VPN personnalisés pré-configurés pour OpenVPN).

OpenVPN présente également l’avantage de pouvoir être exécuté sur n’importe quel port, y compris le port TCP 443. Il s’agit du même port utilisé par SSL pour sécuriser les sites Web, ce qui le rend très difficile à bloquer, car le trafic OpenVPN utilisant ce port ressemble exactement au trafic régulier SSL sécurisé, et le bloquer permettrait effectivement de « casser » Internet (cela n’empêche pas des pays comme la Chine d’essayer !). L’utilisation d’OpenVPN sur le port TCP 443, est donc un moyen efficace de contourner les tentatives de censure d’utilisation du VPN.

SSTP

Ce protocole conçu par Microsoft est rarement pris en charge par les fournisseurs VPN. Il est intégré aux versions récentes de Windows et il est théoriquement aussi sécurisé que OpenVPN (et fonctionne par défaut sur le port TCP 443). Cependant, le fait qu’il soit à source fermée, et conçu par Microsoft pour démarrer, signifie que la plupart des utilisateurs VPN soucieux de la sécurité lui donnent une large naissance.

IKEv2

Ce standard rarement vu (baptisé VPN Connect par Microsoft) est un protocole de tunneling basé sur IPSec plutôt qu’un vrai protocole VPN à part entière, mais il peut à toutes fins utiles être traité comme un seul. Il est particulièrement bon pour se reconnecter lors de la commutation de réseaux (par exemple entre une connexion WiFi et une connexion 3 / 4G) et il est considéré comme au moins aussi bon que L2TP / IPsec en termes de sécurité, de performance (vitesse) et Pour les utilisateurs de Blackberry, il s’agit du seul protocole VPN pris en charge par leurs appareils et il est plus facile à implémenter dans iOS que OpenVPN, ce qui se traduit parfois par des applications VPN iOS personnalisées.

Chapitre 8 : Chiffrement OpenVPN

Il y a deux éléments principaux à considérer quand il s’agit de décider comment les données sécurisées sont transférées à l’aide d’OpenVPN :

Le chiffrement utilisé

Un chiffrement est la mathématique utilisée pour chiffrer les données. Une faiblesse dans ces mathématiques signifie que les données cryptées avec cela peuvent être décryptées, peu importe la longueur de cryptage. Un chiffrement fort est donc un chiffrement sans faiblesses mathématiques connues (théoriquement ou qui ont été réellement exploitées).

OpenVPN peut utiliser un certain nombre de chiffrements, mais les deux seuls couramment utilisés par les fournisseurs VPN sont Blowfish et AES. Blowfish est le chiffrement par défaut intégré à la norme OpenVPN, mais alors qu’il est probablement assez fort pour la plupart des objectifs, il a des faiblesses connues, et même son créateur, l’éminent cryptographe Bruce Schneier a recommandé de ne pas l’utiliser. Si un fournisseur n’indique pas qu’il utilise le chiffrement AES, il utilise probablement le Blowfish 128 bits par défaut, qui n’est généralement pas considéré comme assez fort dans cet âge post-Snowden.

Malgré le fait que l’AES (Standard d’encryptage avancé) ait été ratifié par l‘Institut national américain des normes et de la technologie (NIST), qui est connu pour coopérer avec la NSA, AES est considéré comme l’«étalon-or» du cryptage, en grande partie parce que c’est la norme choisie par le gouvernement américain pour sécuriser ses communications sensibles (et plutôt inquiétant, car les entreprises doivent se conformer si elles veulent avoir des contrats de la part du gouvernement américain). AES est néanmoins considéré comme beaucoup plus sûr que Blowfish, et jusqu’à ce que la norme OpenVPN soit élargie pour permettre l’utilisation de chiffrements tels que Twofish ou Threefish, il reste le meilleur chiffrement disponible.

AES aussi est parfois utilisé pour sécuriser les données sur les connexions L2TP / IPSec.

Longueur de la clé de chiffrement

C’est le nombre de chiffres bruts et de zéros utilisés dans un chiffrement, et il détermine combien de temps un chiffrement prendra pour « craquer » en utilisant une attaque en force brute (en essayant toutes les combinaisons possibles jusqu’à ce que la bonne soit trouvée). Pour mesurer la force d’un chiffrement, la longueur de la clé de chiffrement est assez grossière, car il s’agit généralement de faiblesses dans le chiffrement plutôt que d’une capacité de force brute qui permet aux décrypteurs de la déchiffrer. Malgré la puissance de calcul moderne, même des longueurs de clé faibles prendraient au moins des centaines d’années à compromettre.

Néanmoins, comme l’inquiétude grandit à propos de la quête incessante de la NSA (soutenue par qui sait quelles ressources) pour compromettre toutes les normes de cryptage connues, il est jugé préférable d’être devant le coffre-fort quand il s’agit de la longueur de la clé, et un 256 bits est maintenant considéré comme le minimum requis pour une bonne sécurité (par conséquent, AES-256 est le chiffrement OpenVPN « standard d’or »).

Authentification de données et poignée de main

Il n’y a beaucoup de détails ici (car c’est un sujet très technique), mais en plus du chiffrement et de la longueur de clé, le hachage d’authentification des données utilisé vérifie que le client VPN se connecte au serveur auquel il pense se connecter, et la poignée de main de cryptage de clé cryptographique utilisée affecte également la force de la sécurité du VPN. Par défaut, OpenVPN utilise l’authentification de données SHA(1) et la poignée de main RSA-2048, ainsi tous les nombres supérieurs à ce chiffrement signifient mieux que la moyenne des mesures prises pour assurer la confidentialité des utilisateurs.

De temps en temps on voit des fournisseurs annonçant « OpenVPN 2048-bit ». Cela fait référence à la poignée de main RSA plutôt qu’à la longueur de la clé de chiffrement OpenVPN, car elle est délibérément trompeuse …

Chapitre 9 : Conclusion

Tant que les limites du VPN sont comprises, il est non seulement l’arme la plus précieuse dans l’arsenal de toute personne soucieuse de la vie privée, mais il a également beaucoup d’autres utilisations amusantes et pratiques (Malgré l’intérêt de ce guide pour les aspects de sécurité et de confidentialité du VPN, la raison la plus courante pour laquelle les gens l’utilisent est de regarder Netflix et iPlayer depuis l’étranger !)

Pour ceux qui sont préoccupés par la confidentialité, le VPN n’offre aucune protection si la NSA cherche à les obtenir spécifiquement, mais cela empêchera la surveillance généralisée et peut fournir un haut degré de confidentialité en surfant sur le web, avec un impact minimal sur leur expérience internet au jour le jour.

En outre, plus il y aura de personnes qui utiliseront le VPN (et crypteront leur vie numérique) plus il sera difficile pour la NSA d’espionner qui que ce soit, et s’ils combinent le VPN avec d’autres technologies renforçant la confidentialité (telles que les extensions de navigateur anti- traquage). L’espionnage d’entreprise peut également être combattu efficacement.

Voici quelques bonnes options VPN à considérer :