Au cours du dernier mois, l’équipe de Menlo Labs a observé une augmentation constante des attaques de phishing d’identifiants. Cette méthode d’attaque est très populaire: les attaquants créent de fausses pages ou formulaires de connexion pour voler les informations d’identification des utilisateurs pour les services couramment utilisés dans un environnement d’entreprise.

Outre les services cloud couramment ciblés tels qu’Office 365, Amazon Prime, Adobe, etc., nous avons également observé des attaques de phishing d’identifiants usurpant l’identité de services logiciels couramment utilisés d’autres pays comme la Corée du Sud, ainsi que des portefeuilles de crypto-monnaie.

Points clés à retenir:

-

-

Les principaux thèmes d’hameçonnage des informations d’identification que nous avons observés le mois dernier

-

Tactiques utilisées par les attaquants pour diffuser des pages de hameçonnage d’informations d’identification dans le but de contourner les solutions de détection existantes

-

O365 continue d’être la principale cible du phishing

Au cours du dernier mois, la plupart des attaques de hameçonnage d’informations d’identification servaient de fausses pages de connexion Outlook et Office 365. Cela n’est peut-être pas surprenant, étant donné l’omniprésence du service Office 365 dans les environnements d’entreprise.

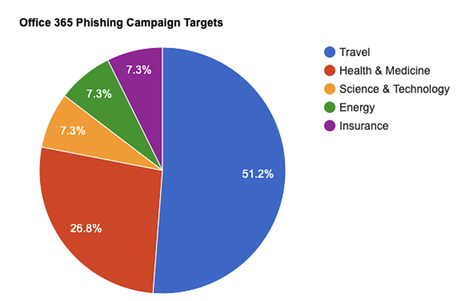

Le graphique ci-dessous montre la répartition des secteurs cibles des campagnes de phishing d’informations d’identification Office 365 que nous avons observées au cours du mois dernier. Plus précisément, les identifiants de connexion à la boutique hors taxes des compagnies aériennes sont ciblés, ce qui explique la contribution significative de l’industrie du voyage dans le diagramme à secteurs suivant.

Phishing sur les services cloud

Il y a aussi une augmentation du nombre de pages de phishing hébergées sur les services cloud populaires. Alors que des services comme Azure, OneDrive, Box, Firebase, Box et Dropbox continuent d’être exploités pour héberger des pages de phishing, un ajout intéressant à cette liste que nous avons rencontré le mois dernier était une page de phishing hébergée sur la populaire application de prise de notes Evernote:

Tactiques de phishing

Les attaquants essaient toujours de trouver de nouvelles tactiques pour contourner les solutions de détection. Les descriptions suivantes détaillent plusieurs tactiques courantes que nous avons observées et qui sont activement utilisées pour diffuser du contenu de phishing.

Utilisation des URL de données / encodage pour masquer le contenu

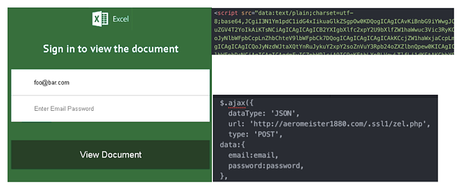

Dans le contenu d’une page HTML de phishing spécifique, nous avons observé l’utilisation de URL de données à:

Avantages de ce mécanisme:

-

-

Permet de rendre l’intégralité du contenu de la page de phishing sur un navigateur en un seul chargement au sein du client

-

L’ajout de l’en-tête «Content-Encoding: gzip» permet au serveur d’envoyer la réponse compressée

-

Il n’y aurait pas de demandes de ressources supplémentaires (JavaScript, CSS, images, etc.)

-

Il s’agit d’une tentative d’échapper aux solutions qui reposent sur l’en-tête « Content-Type » pour déterminer des ressources telles que JavaScript ou CSS

-

Génération de contenu dynamique

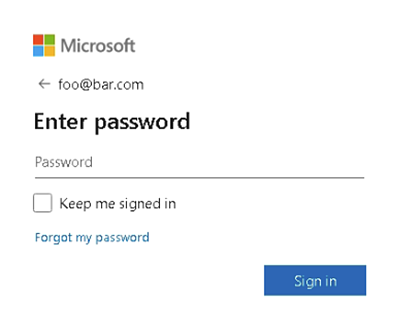

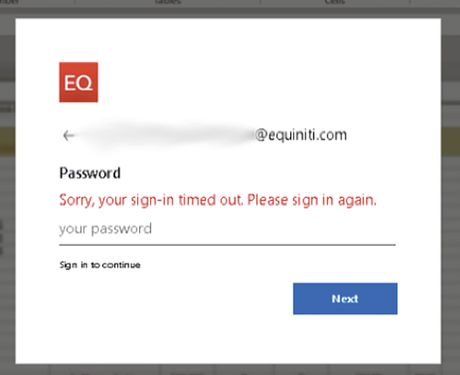

Nous avons observé une tactique particulièrement intéressante dans une campagne de phishing O365. Cette campagne semble ajouter l’adresse e-mail de l’utilisateur à l’URL. Ensuite, le chemin de la page de phishing est généré dynamiquement et l’adresse e-mail de l’utilisateur est automatiquement renseignée, comme indiqué ci-dessous.

Étant donné que le chemin de la page de destination de phishing est généré dynamiquement, le chemin est assez long, avec des caractères aléatoires. Comme on le voit dans cet exemple, il y a deux parties séparées par le caractère barre oblique (/). La première partie est un nom de dossier généré aléatoirement, suivi d’un fichier .php généré aléatoirement.

Avantages de ce mécanisme:

-

-

Les fichiers individuels d’un kit de phishing sont généralement regroupés sous forme d’archive ZIP et hébergés sur le serveur du domaine de phishing.

-

Les signatures de kit de phishing recherchent des modèles de fichier dans l’archive ZIP (par exemple, php).

-

Cette génération dynamique de fichiers .php est un mécanisme utilisé par le kit de phishing pour contourner les signatures qui reposent sur des modèles de nom de fichier / chemin de fichier.

-

Téléchargement de fichiers locaux comme leurre pour la diffusion de la page de phishing

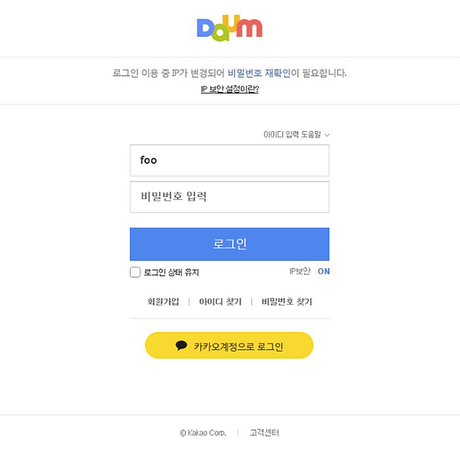

Une autre tactique couramment utilisée que nous avons vue était l’utilisation de fichiers leurres HTML / PDF locaux pour charger du contenu de phishing. Dans un exemple spécifique ciblant Daum, un fournisseur de services Web populaire en Corée du Sud, la visite de la page de destination de phishing télécharge d’abord un fichier HTML leurre sur le point de terminaison. L’e-mail est ajouté à l’URL en tant que paramètre et, lors de la visite, déclenche immédiatement un téléchargement vers le point de terminaison. Une fois le fichier HTML local ouvert, le formulaire de phishing réel est chargé avec le nom d’utilisateur rempli. Avoir un fichier leurre comme celui-ci pour charger le formulaire de phishing est une tentative d’échapper aux solutions de détection qui pourraient utiliser l’apprentissage automatique ou la correspondance de modèles sur le contenu de la réponse HTTP.

-

-

Les fichiers leurres permettent de charger du contenu sur la machine cliente, sans récupérer le contenu distant d’un serveur

-

Les mécanismes d’inspection du contenu seront contournés car le contenu est chargé localement

-

Toute solution de phishing reposant sur des mécanismes de détection de logo sera également contournée

-

Chargement dynamique des logos de marque

Les pages de phishing utilisent souvent des API comme Clearbit pour charger dynamiquement des logos spécifiques à l’entreprise au lieu de logos génériques Microsoft / Outlook. Dans ce cas, la page de phishing tente de rechercher un logo spécifique à l’entreprise à l’aide de l’API Clearbit Logo. Si aucun n’est trouvé, des logos Microsoft ou Office normaux sont utilisés.

Avantage de ce mécanisme:

Conclusion

Les cybercriminels tentent d’ajouter de la complexité afin de mener des campagnes de phishing qui volent des informations sensibles. Avec des services gratuits comme Let’s Encrypt, il est de plus en plus facile pour les attaquants d’héberger des sites de phishing derrière SSL avec un TTL relativement court pour un taux de réussite maximal. Augmenter la sensibilisation à la cybersécurité grâce à des initiatives de formation et d’éducation est souvent utile pour réduire l’impact des attaques de phishing par identifiants, mais les utilisateurs en entreprise doivent toujours être prudents lorsqu’un site présente un formulaire qui demande des informations personnelles ou sensibles.