Une vulnérabilité WordPress classée critique a été corrigée. Bien que l’exploit soit qualifié de critique, un chercheur en sécurité déclare que la probabilité que la vulnérabilité soit exploitée est faible.

Le correctif est appliqué à WordPress version 5.7.2. Les sites qui ont opté pour le téléchargement automatique devraient recevoir cette mise à jour sans aucune action supplémentaire de la part des éditeurs.

Les éditeurs sont encouragés à vérifier quelle version de WordPress ils utilisent pour s’assurer qu’ils sont mis à jour vers la version 5.7.2.

Vulnérabilité d’injection d’objets

La vulnérabilité qui affecte WordPress est appelée une vulnérabilité d’injection d’objet. Concrètement, il s’agit d’une injection d’objet dans la vulnérabilité PHPMailer.

Selon le Site Web de sécurité Owasp.org, voici la définition d’une vulnérabilité PHP Object Injection :

Publicité

Continuer la lecture ci-dessous

« L’injection d’objet PHP est une vulnérabilité au niveau de l’application qui pourrait permettre à un attaquant d’effectuer différents types d’attaques malveillantes, telles que l’injection de code, l’injection SQL, la traversée de chemin et le déni de service d’application, selon le contexte.

La vulnérabilité se produit lorsque l’entrée fournie par l’utilisateur n’est pas correctement filtrée avant d’être transmise à la fonction PHP unserialize().

Étant donné que PHP autorise la sérialisation des objets, les attaquants pourraient transmettre des chaînes sérialisées ad hoc à un appel unserialize () vulnérable, ce qui entraînerait une injection d’objets PHP arbitraires dans la portée de l’application.

Vulnérabilité WordPress classée comme critique

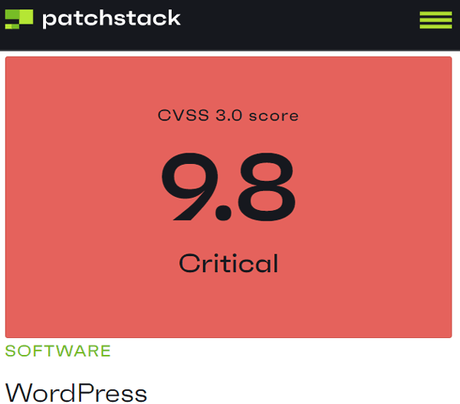

La vulnérabilité est classée près du niveau de criticité le plus élevé. Sur une échelle de 1 à 10 utilisant le Common Vulnerability Scoring System (CVSS), cette vulnérabilité est évaluée à 9,8.

Publicité

Continuer la lecture ci-dessous

Le site Web de sécurité Patchstack a publié la cote de vulnérabilité officielle du gouvernement des États-Unis.

Vulnérabilité WordPress classée critique

La vulnérabilité de WordPress est notée 9,8 sur une échelle de 1 à 10.<img src="https://cdn.searchenginejournal.com/wp-content/uploads/2021/05/wordpress-critical-vulnerability-609cf7af34674.png" alt="Capture d'écran de l'évaluation de la vulnérabilité WordPress" />

La vulnérabilité de WordPress est notée 9,8 sur une échelle de 1 à 10.<img src="https://cdn.searchenginejournal.com/wp-content/uploads/2021/05/wordpress-critical-vulnerability-609cf7af34674.png" alt="Capture d'écran de l'évaluation de la vulnérabilité WordPress" />

Selon le Site de sécurité de la pile de correctifs qui a publié les détails de la vulnérabilité :

“Des détails

Injection d’objet dans la vulnérabilité PHPMailer découverte dans WordPress (un problème de sécurité affectant les versions de WordPress entre 3.7 et 5.7).

SOLUTION

Mettez à jour WordPress vers la dernière version disponible (au moins 5.7.2). Toutes les versions de WordPress depuis la 3.7 ont également été mises à jour pour résoudre le problème de sécurité suivant.

L’annonce officielle de WordPress pour WordPress 5.7.2 a déclaré :

“Mises à jour de sécurité

Un problème de sécurité affecte les versions de WordPress entre 3.7 et 5.7.Si vous n’avez pas encore mis à jour vers la 5.7, toutes les versions de WordPress depuis la 3.7 ont également été mises à jour pour résoudre les problèmes de sécurité suivants :

Injection d’objet dans PHPMailer”

Le site Web officiel de la base de données nationale sur les vulnérabilités du gouvernement des États-Unis qui annonce les vulnérabilités a noté que ce problème s’est produit parce qu’un correctif pour une vulnérabilité précédente en a créé une nouvelle.

Publicité

Continuer la lecture ci-dessous

Le gouvernement américain Base de données nationale sur les vulnérabilités décrit la vulnérabilité comme ceci :

« PHPMailer 6.1.8 à 6.4.0 permet l’injection d’objets via la désérialisation Phar via addAttachment avec un nom de chemin UNC.

REMARQUE : ceci est similaire à CVE-2018-19296, mais est survenu parce que la version 6.1.8 a corrigé un problème de fonctionnalité dans lequel les noms de chemin UNC étaient toujours considérés comme illisibles par PHPMailer, même dans des contextes sûrs.

En tant qu’effet secondaire involontaire, ce correctif a éliminé le code qui bloquait l’exploitation d’addAttachment.

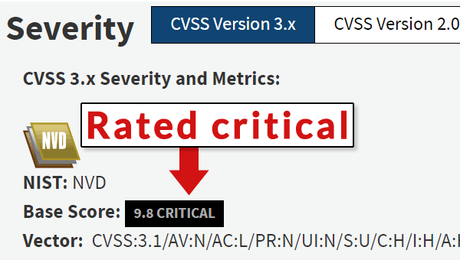

La base de données nationale sur les vulnérabilités considère la vulnérabilité WordPress comme critique

<img src="https://cdn.searchenginejournal.com/wp-content/uploads/2021/05/wordpress-vulnerability-rat-609cf69217d12.png" alt="Vulnérabilité WordPress classée comme critique" />

WordFence dit qu’il n’y a pas besoin de paniquer

Les chercheurs en sécurité de Wordfence a déclaré qu’il n’y avait pas lieu de paniquer. Selon leur avis d’expert, Wordfence a minimisé la probabilité qu’un exploit se produise en raison de cette vulnérabilité.

«Selon notre évaluation, exploiter avec succès cette vulnérabilité nécessiterait l’alignement d’un grand nombre de facteurs, notamment la présence d’au moins une vulnérabilité supplémentaire dans un plugin ou un autre composant installé sur le site ainsi que la présence d’une méthode magique vulnérable.

Nous ne connaissons actuellement aucun plugin qui pourrait être utilisé pour exploiter cette vulnérabilité, même en tant qu’administrateur de site.

Il est peu probable qu’il soit utilisé comme vecteur d’intrusion, bien qu’il soit possible qu’il soit utilisé par des attaquants qui ont déjà obtenu un certain niveau d’accès pour élever leurs privilèges.

Publicité

Continuer la lecture ci-dessous

Mettre à jour WordPress immédiatement

Les éditeurs qui utilisent WordPress devraient envisager de vérifier si leurs installations WordPress sont les plus récentes. La version la plus récente de WordPress est la version 5.7.2.

Étant donné que la cote de vulnérabilité est critique, cela peut signifier que les conséquences de la non mise à jour de WordPress vers la version 5.7.2 peuvent laisser un site vulnérable à un événement de piratage.

Citation

Annonce WordPress de la version 5.7.2

Analyse de clôture de mots :

Version de sécurité WordPress 5.7.2 : ce que vous devez savoir

— to www.searchenginejournal.com