Les acteurs de la menace exploitent l’intérêt pour un défi TikTok populaire, surnommé Défi invisiblepour inciter les utilisateurs à télécharger des logiciels malveillants voleurs d’informations.

Les acteurs de la menace exploitent la popularité d’un défi TikTok, appelé Défi invisiblepour inciter les utilisateurs à télécharger des logiciels malveillants voleurs d’informations, avertissent les chercheurs de Checkmarx.

Les personnes participant à la Défi invisible doivent appliquer un filtre appelé Corps invisible qui supprime le corps du personnage d’une vidéo, dans laquelle il pose nu, en faisant une image aux contours flous.

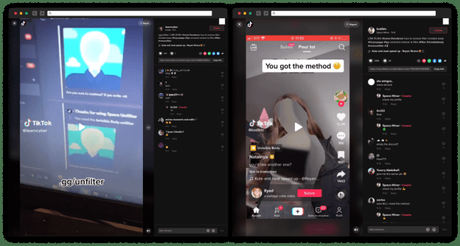

Les experts ont repéré des acteurs de la menace partageant des vidéos TikTok avec des liens vers un faux logiciel appelé “unfilter” qui prétend supprimer les filtres TikTok sur les vidéos révélant le corps nu de l’acteur.

Les vidéos TikTok publiées par les acteurs de la menace à l’origine de cette campagne ont déjà atteint plus d’un million de vues en quelques jours seulement. Les vidéos TikTok ont été publiées par les utilisateurs de TikTok @learncyber et @kodibtc le 11 novembre 2022.

“Les instructions pour obtenir le logiciel” unfilter” déploient des logiciels malveillants voleurs WASP se cachant dans des packages Python malveillants. Les vidéos TikTok publiées par l’attaquant ont atteint plus d’un million de vues en quelques jours seulement. lit le rapport publié par CheckMarx.

“Le référentiel GitHub hébergeant le code de l’attaquant répertorie les projets de tendance quotidiens de GitHub. Plus de 30 000 membres ont rejoint le serveur Discord créé par les attaquants jusqu’à présent et ce nombre continue d’augmenter au fur et à mesure que cette attaque se poursuit.

À la mi-novembre, Checkmarx découvert une attaque en cours sur la chaîne d’approvisionnement menée par un acteur menaçant qu’ils ont suivi sous le nom de WASP et qui cible les développeurs Python.

La Voleur W4SP a été repéré par Checkmarx à la mi-novembre lorsqu’il a été utilisé dans le cadre d’une attaque continue de la chaîne d’approvisionnement menée par un acteur malveillant ciblant les développeurs Python.

Le code malveillant est capable de voler les comptes Discord, les mots de passe, les portefeuilles cryptographiques, les cartes de crédit et d’autres données sensibles de la victime sur le PC de la victime. Les données volées ont été renvoyées à l’attaquant via une adresse webhook Discord codée en dur.

L’acteur de la menace propose le voleur WASP pour 20 $, affirmant qu’il est indétectable et qu’il est fortement “protégé par un obscurcissement impressionnant”. Les attaques contre la chaîne d’approvisionnement semblent être motivées par des raisons financières.

La vidéo comprend un lien d’invitation vers un serveur Discord (“Unfilter Space”) sous le contrôle des attaquants, les experts ont rapporté que 32 000 membres ont rejoint le serveur Discord avant qu’il ne soit supprimé.

Une fois connectées au serveur, les victimes ont reçu un lien vers un référentiel GitHub hébergeant le logiciel malveillant voleur d’informations. Le fichier README du projet contient également un lien vers un fichier désormais supprimé. Tutoriel YouTube expliquant aux utilisateurs comment exécuter le script d’installation.

Après la suppression du serveur Discord “Unfilter Space”, l’attaquant a changé son nom de référentiel GitHub en 42World69/Nitro-générateur et supprimé les anciens fichiers sur son référentiel et téléchargé des fichiers pour s’adapter au Nitro-generator.

La campagne est liée à d’autres packages Python malveillants, le logiciel malveillant voleur d’informations a été intégré dans divers packages Python tels que “tiktok-filter-api”, “pyshftuler”, “pyiopcs” et “pydesings”.

“Le nombre élevé d’utilisateurs tentés de rejoindre ce serveur Discord et d’installer potentiellement ce malware est préoccupant.” conclut le rapport. “Le niveau de manipulation utilisé par les attaquants de la chaîne d’approvisionnement logicielle augmente à mesure que les attaquants deviennent de plus en plus intelligents. Il semble que cette attaque soit en cours, et chaque fois que l’équipe de sécurité de Python supprime ses packages, il improvise rapidement et crée une nouvelle identité ou utilise simplement un nom différent.

Suis moi sur Twitter: @affairesdesecurite et Facebook et Mastodonte

(Affaires de sécurité – piratage, TikTok)

Partager sur

— to news.google.com